ईमेल सुरक्षा फ़िल्टरों की अधिकांश सहायक तरीके से सुनिश्चित करते हैं कि स्पैम ईमेल कभी इनबॉक्स में छलक नहीं सकते। हालांकि, जब यह बात फिशिंग के आगे आती है, तो वे काफी कम प्रभावी होते हैं, जिसे एक अधिक जटिल समस्या के रूप में जाना जाता है। मौजूदा फिशिंग विधियाँ काफी कठिन होती हैं, वे ईमेल सुरक्षा फ़िल्टर्स को अवांछनीय तरीके से उलझने में सक्षम हैं, और वे आपके ग्राहकों और कर्मचारियों पर हमला कर रहे हैं।

एक अच्छी तरह से तैयार की गई फ़िशिंग ईमेल कई मामलों में एक वास्तविक कंपनी से एक असली ईमेल के लिए लगभग एक ही दिखती है। अक्सर लोग फ़िशिंग लिंक पर क्लिक करते हैं, सोचते हैं कि वे प्रसिद्ध विशाल उदाहरणों से संबंधित हैं, जैसे कि माइक्रोसॉफ्ट और पेपैल, और मानक खाते में लॉगिन कर रहे हैं। कुछ फ़िशिंग हमलों में, पीड़ितों को ऑनलाइन धोखाधड़ी में उनकी प्रमाणिकता अनजाने में स्थानांतरित होती है। ज्यादातर बार ऐसा होता है कि पीड़ित व्यक्तियाँ फ़िशिंग लिंक पर क्लिक करती हैं जो डिवाइस पर मैलवेयर या रैंसमवेयर की सुरुवात करता है।

नीचे कहे गए फ़िशिंग विधियाँ वे अत्यंत परिकलन दृष्टिकोण हैं जिन्हें ऑनलाइन धोखाधड़ी व्यक्तियाँ ऑफ़िस 365 सुरक्षा को पार करने के उद्देश्य से उपयोग करते हैं। संभावत: उन्हें ग्राहक द्वारा पहचाना जाना बहुत कठिन है और इस प्रकार वे विनिमय ऑनलाइन संरक्षा (EOP) और सुरक्षित ईमेल गेटवे (SEGs) को बिना किसी प्रमुख कठिनाइयों के पार कर सकते हैं।

वास्तविक लिंकों का लागू करना

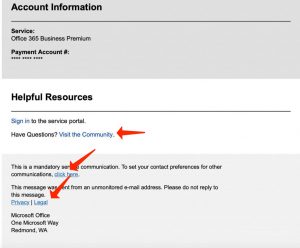

ईमेल फ़िल्टर्स की अधिकांश नियमित रूप से पता हैं हानिकारक URL की जांच करते हैं। पहचान से बचने के लिए, फ़िशर्स अपनी फ़िशिंग ईमेलों में वास्तविक लिंक डालते हैं। बहुत सारे ईमेल फ़िल्टर्स एक रेंज के ठीक लिंकों की जांच करेंगे और उनका नतीजा यह होगा कि ईमेल सुरक्षित है। माइक्रोसॉफ़्ट ऑफ़िस 365 फ़िशिंग के हाल ही के ईमेलों में, फ़िशर्स ने एक ठीक उत्तर-आवेदन ईमेल पता और माइक्रोसॉफ़्ट के समुदाय, कानूनी और गोपनीय पृष्ठों के वास्तविक लिंक डाले। उन्होंने माइक्रोसॉफ़्ट के संपर्क प्राथमिकता वेबपेज का भी एक लिंक डाला, जहां ग्राहक अपने चयनित संचार पैरामीटर को जैसे कि SharePoint और OneDrive के लिए अपडेट कर सकते हैं।

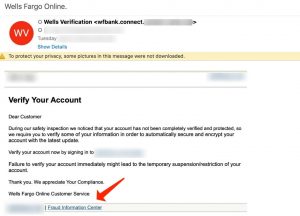

निम्नलिखित Wells Fargo फ़िशिंग ईमेल के मामले में, जिसे Vade Secure ने पहचाना, फ़िशर ने बैंक के धोखाधड़ी डेटा सेंटर का एक लिंक तक पेस्ट किया है।

वास्तविक और ख़तरनाक कोडों को मिलाना

एक जानी-मानी फ़िशिंग ईमेल या मैलवेयर संक्रमण के पास एक पहचान होती है जो EOP द्वारा पहचानी जा सकती है। पहचान को अपरिचित बनाने के लिए एक तरीका वास्तविक और ख़तरनाक कोड को मिलाना होता है। उदाहरणार्थ, प्रगतिशील माइक्रोसॉफ़्ट फ़िशिंग वेबपेजों में, वास्तविक माइक्रोसॉफ़्ट पेजों से CSS और जावास्क्रिप्ट शामिल है, जैसे कि Office 365 साइन-इन पेज। अन्य तरीके में यादृच्छिक रूप से वर्णों को एनकोड करना, अदृश्य पाठ प्रदान करना, सफेद जगहों को पेस्ट करना और HTML विशेषताओं के लिए यादृच्छिक पैरामीटर निर्दिष्ट करना शामिल हो सकता है। वास्तविक और ख़तरनाक कोड को मिलाने का उद्देश्य है कि प्रत्येक ईमेल को फ़िल्टर के लिए अनूठा माना जाए।

पुनर्निर्देशन और लिंक संक्षिप्त करने का लागू करना

समय जब बात फ़िशिंग की होती है, तो काफ़ी मायने रखता है। जालसाज उन्हें यकीन दिलाने के लिए कि कुछ अनोखा नहीं हुआ है, फ़िशिंग हमले के बाद उन्हें एक ठीक वेबपेज पर पुनर्निर्देशित करने की प्रवृत्ति दिखाते हैं। उदाहरणार्थ, जब किसी पीड़ित व्यक्ति एक खतरनाक वेबपेज पर Office 365 लॉगिन विवरण प्रदान करता है, तो उसे Office 365.com या किसी अन्य माइक्रोसॉफ़्ट की संपत्ति पर पुनर्निर्देशित किया जाता है।

पुनर्निर्देश का एक और उदाहरण, “टाइम-बोम्बिंग” एक फ़िशिंग दृष्टिकोण है जो वास्तविक स्रोत से एक URL पुनर्निर्देश को विस्तारित करने के संबंधित है। टाइम-बोम्बिंग इसलिए बेहद प्रभावी है क्योंकि ईमेल फ़िल्टर द्वारा पहले स्कैन किए जाने के समय एक उचित माइक्रोसॉफ़्ट लिंक शामिल होता है; फ़िशिंग साइट पर पुनर्निर्देश केवल इसके बाद होता है जब ईमेल सफलतापूर्वक पीड़ित के डिवाइस तक पहुंचता है।

एक और तरीका, जिसका उद्देश्य एक प्रसिद्ध फ़िशिंग लिंक को अवगत करने के लिए है, फ़िशर्स URL संक्षिप्त करने के लिए URL संक्षेपकों, जैसे कि TinyURL और Bitly की सहायता लेते हैं। ऐसे मुफ़्त उपयोगिताएँ लंबे URL को संक्षिप्तित लिंक में बदल देती हैं – ऐसे अलियास जिनमें मूल URL के साथ कोई सामान्यता नहीं होती है। अधिकांश ईमेल फ़िल्टर्स जो एक पहचान जांच रहे होते हैं, उसे संक्षिप्त फ़िशिंग URL में पहचानने में विफल हो जाते हैं।

कंपनी लोगो को अपरिच्छिन्न बनाना

प्रसिद्ध फ़िशिंग पेज के अन्य घटकों की तरह, लोगों में कुछ HTML विशेषताएँ हो सकती हैं जिन्हें ईमेल फ़िल्टर द्वारा पहचानी जा सकती है जो स्वाक्षर की जांच कर रहे होते हैं। पहचान से बचने के लिए, फ़िशर्स कंपनी के लोगो को सुनिश्चित करने के लिए उन्हें विनाशी बनाते हैं ताकि वे एक मानव आँख के लिए अदृश्य हो लेकिन फ़िल्टर के लिए अद्वितीय हों। उदाहरणार्थ, एक HTML पैरामीटर को संशोधित करके, जैसे रंग या आकार को एक ही अक्षर से, हस्ताक्षर पहचान एक जाने-माने फ़िशिंग पेज के साथ तुलनात्मक हो जाएगा, इस प्रकार पूरी तरह से अद्वितीय हो जाएगा। यह अत्यल्प परिवर्तन पर्याप्त होता है कि ईमेल फ़िल्टर को चाणक्यता से धोखा देने के लिए, जो दुर्गंध की जांच करता है लेकिन एक छवि की प्रदर्शन की जांच नहीं करता है जैसा कि किसी मानव कर सकता है।

फ़िल्टर को थोड़ी सी सामग्री या अतिरिक्त शोर से भ्रमित करना

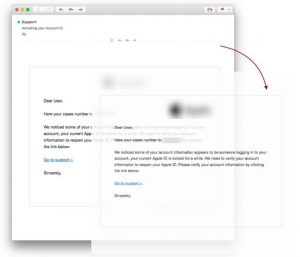

कुछ ऑनलाइन धोखाधड़ी उनके फ़िशिंग ईमेलों में कम से कम सामग्री डालकर डिटेक्शन से बचते हैं। हम इसके एक प्रकार को बहुत बार देखते हैं, जिसे “सेक्सटोर्शन” कहा जाता है, जिसका बड़ा प्रचार 2018 में हुआ था। किसी कोई सामग्री की जांच करने के लिए नहीं होने पर, फ़िल्टर को इस बात में धोखा हो सकता है कि ईमेल किसी भी रिस्क को दर्शाता नहीं है। नीचे दिए गए मामले में, आप जो टेक्स्ट देखते हैं, वास्तविकता में एक छवि है।

उल्टा तरीका यह है कि एक ईमेल को अतिरिक्त सामग्री या “शोर” से भर देना। यह दृष्टिकोण आमतर सम्पादित कोड की यादृच्छिकता के कारण अक्सर सफल होता है।

आप अपने ग्राहकों की सुरक्षा के लिए क्या कर सकते हैं?

फ़िशिंग अभियानों की बढ़ती हुई प्रगति को अधिक प्रगतिशील प्रतिक्रियाओं की आवश्यकता है। सामान्य ईमेल फ़िल्टर्स अब पर्याप्त नहीं होते। Office 365 का उपयोग करने वाले ग्राहकों को अतिरिक्त सुरक्षा को EOP के साथ के साथ प्रदान करनी चाहिए।

User Review

( votes)

![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Indonesian

Indonesian ![]() Italian

Italian