स्मोकलोडर एक विविध डिजाइन के साथ एक प्रविष्टि वायरस है, जिसे उसके संस्करण में शामिल विशिष्ट मॉड्यूल्स के आधार पर विभिन्न खतरनाक क्षमताओं की एक विविध श्रेणी प्रदान की जाती है। अपराधिक गतिविधियों के साथ संबंधित, यह मैलवेयर विभिन्न तरीकों से विस्तारित किया जाता है, जैसे कि सॉफ़्टवेयर सुरक्षा दुर्बलताओं का उपयोग करके या उपयोगकर्ताओं को इसके पेलोड को निष्पादित करने के लिए फिशिंग तकनीकों का उपयोग करके।

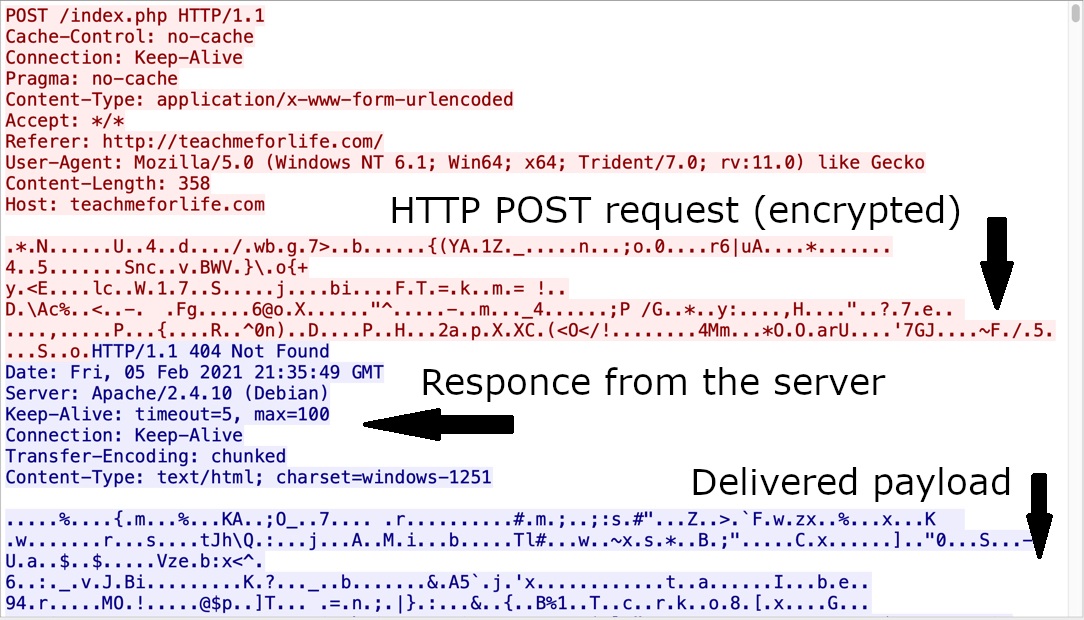

विशेष रूप से, स्मोकलोडर अपनी कमांड और कंट्रोल (सी2) गतिविधियों को छिपाने के तरीके का उपयोग करता है, जैसे कि माइक्रोसॉफ़्ट.कॉम और बिंग.कॉम जैसी मान्यता प्राप्त वेबसाइटों के प्रति अनुरोध उत्पन्न करके, जिससे यह अपने पहचान से बचने के प्रयास में मदद करता है। इन साइटों से इसके 404 त्रुटि प्रतिसादों के बावजूद, प्रतिसाद शरीर अभी भी मैलवेयर की गतिविधियों से संबंधित डेटा समर्थन करता है। इन विशेषताओं का संयुक्त योगदान स्मोकलोडर की अनधिकृत पहुंच, डेटा चोरी और अन्य साइबरअपराधी प्रयासों को सुविधाजनक बनाने में सहायक होते हैं।

स्मोकलोडर बैकडोर अक्सर विभिन्न तरीकों से प्रसारित किया जाता है, जिसमें स्पैम ईमेल, खतरनाक वेबसाइटें, या सोशल इंजीनियरिंग तकनीकें शामिल हैं। एक बार जब यह सिस्टम में प्रवेश करता है, तो यह स्थायिता स्थापित करता है और दूरस्थ कमांड और कंट्रोल सर्वर से संपर्क साधने की कोशिश करता है ताकि आगे के निर्देश प्राप्त कर सके और अतिरिक्त मैलवेयर डाउनलोड कर सके।

ट्रोजन:विन32/स्मोकलोडर द्वारा किए जाने वाले विशिष्ट क्रियाएँ मैलवेयर के संस्करण और विन्यास पर निर्भर कर सकती हैं। स्मोकलोडर से जुड़ी सामान्य गतिविधियाँ निम्नलिखित हो सकती हैं:

- बैंकिंग ट्रोजन, रैंसमवेयर या जानकारी चोरों जैसे अन्य मैलवेयर को डाउनलोड और स्थापित करना।

- सिस्टम सेटिंग्स को संवर्धित करके स्थायिता प्राप्त करना और सुरक्षा सॉफ़्टवेयर द्वारा पहचान से बचने।

- लॉगिन क्रेडेंशियल्स, कीबोर्ड स्ट्रोक्स, या व्यक्तिगत डेटा जैसी संवेदनशील जानकारी को अवगत करना।

- अपने आप को अपडेट करना या कमांड और कंट्रोल सर्वर से नए निर्देश प्राप्त करना।

ट्रोजन:विन32/स्मोकलोडर संक्रमित सिस्टमों की सुरक्षा और गोपनीयता के लिए एक महत्वपूर्ण खतरा प्रस्तुत करता है। उप-to-डेट एंटीवायरस सॉफ़्टवेयर स्थापित होना और नियमित रूप से अपने सिस्टम को किसी भी प्रकार के मैलवेयर के संकेतों के लिए स्कैन करना आवश्यक है। इसके अलावा, सुरक्षित ब्राउज़िंग की आदतों का पालन करना, ईमेल अटैचमेंट्स और डाउनलोड्स के साथ सतर्क रहना, और अपने ऑपरेटिंग सिस्टम और एप्लिकेशन को पैच किए जाने से संक्रमण के जोखिम को कम करने में मदद कर सकता है।

स्मोकलोडर विवरण

स्मोकलोडर बैकडोर 2014 में पहली बार दिखाई दिया – रैंसमवेयर युग की शुरुआत में। केवल कुछ ही अन्य मैलवेयर का गर्व हो सकता है कि उनके लॉन्च के 8 साल बाद भी वे सक्रिय रहते हैं। इस बैकडोर में ऐसी कई विशेषताएँ हैं जो इसे इतने पुराने होने के बावजूद अद्यतित रहने की अनुमति देती हैं। पहली और सबसे महत्वपूर्ण बात, यह अत्यंत छोटा है – पेलोड केवल लगभग 30 किलोबाइट का है। आमतौर पर उस प्रकार के मैलवेयर का आकार आमतौर पर कम से कम 100 किलोबाइट, आमतौर पर 150-200 किलोबाइट के आस-पास होता है। यह पहले ही एक सुरक्षित सिस्टम में उपयोग करने में बहुत ही आसान बना देता है, क्योंकि कुछ YARA नियम मैलवेयर की पहचान के लिए फ़ाइल के आकार पर ध्यान देते हैं।

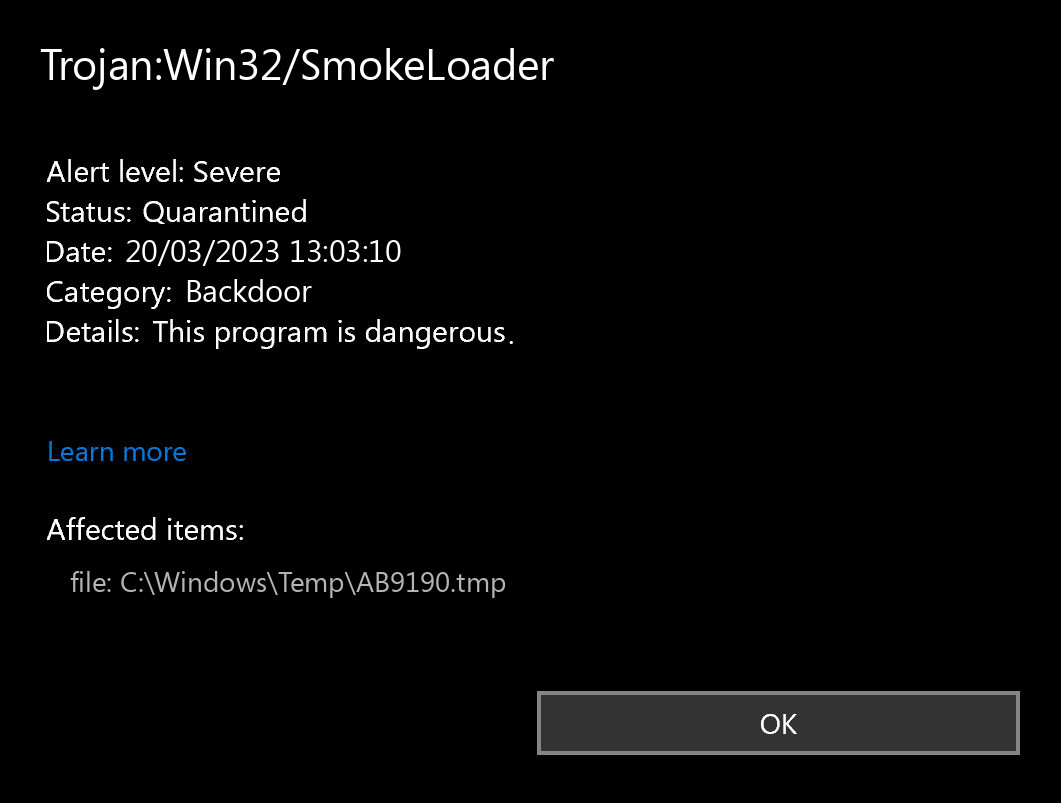

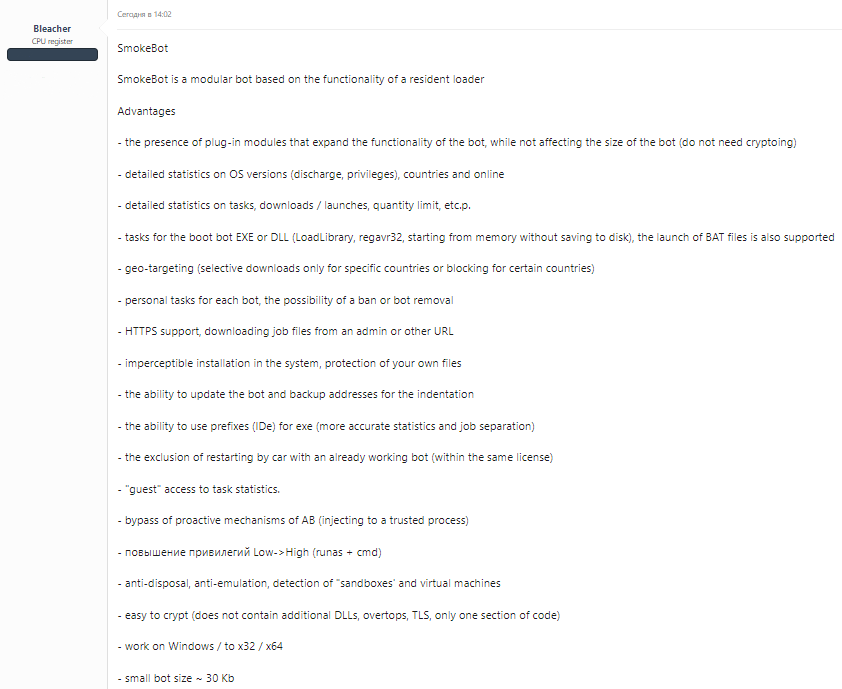

डार्कनेट फ़ोरम पर स्मोकलोडर खरीदने का प्रस्ताव

एक और विशेषता, जो इसे अन्यों से अलग करती है, यह है कि यह C और असेम्बली भाषाओं में लिखा गया है। दोनों में कम स्तरीय भाषाएँ हैं, जो इसकी क्षमता को दर्शाती है कि वे सिस्टम में बहुत गहरे तक खोद सकते हैं। इस बैकडोर का सटीक कोड भारी रूप से गुमान है। यह एंटी-मैलवेयर कार्यक्रमों के खिलाफ प्रभावी माध्यम था, लेकिन आजकल किसी भी प्रकार की गुमानीकरण की पहचान खतरनाक मानी जाती है। आजकल, यह केवल इस मैलवेयर के पुनर्जानन को कई अधिक कठिन बनाता है।

इस बैकडोर की मुख्य विशेषताएँ इसके लोडर फ़ंक्शन्स के चारों ओर हैं, जैसा कि आपने इसके नाम से समझा होगा। बड़े हिस्से में समय, स्मोकलोडर का उपयोग संक्रमित सिस्टम में अन्य मैलवेयर पहुँचाने के लिए किया जाता है। फिर भी, यह मैलवेयर का एकमात्र उद्देश्य नहीं है – निरंतर विकास ने इसे चोरी का उपकरण के रूप में उपयोग करने की क्षमता दिलाई। यह बॉटनेट डिप्लॉयमेंट के लिए भी उपयुक्त है – लेकिन ऐसे उपयोग के कुछ ही मामले होते हैं। यह हर साल अपडेट प्राप्त करता है, इसलिए इसकी क्षमताएँ भविष्य में विस्तारित हो सकती हैं।

बैकडोर मैलवेयर क्या है?

स्मोकलोडर विश्लेषण में प्रवेश करने से पहले, चलिए देखते हैं कि बैकडोर क्या हैं। इस मैलवेयर प्रकार की एक लम्बी और कुंडलीत कहानी है, और आजकल यह एक गर्वित ग्रिस है। बैकडोर मैलवेयर का प्रमुख लक्ष्य साइबर अपराधियों को लक्षित पीसी से दूरस्थ तरीके से कनेक्ट करने का एक रास्ता बनाना है और किसी भी संभावित क्रिया को करने के लिए। उस उद्देश्य के लिए, उन्हें निश्चित किया जाता है कि वे लक्षित सिस्टम में कमियों का उपयोग करें, साथ ही सिस्टम में ट्रोजन के रूप में इंजेक्ट करें।

बैकडोर संक्रमित कंप्यूटरों का प्रमुख उपयोग उनके भागीदारी के रूप में बॉटनेट में होता है। दो दशक से अधिक का समय हो गया है, जब साइबर अपराधियों के द्वारा DDoS हमले की प्रदर्शनी करने, स्पैम ईमेल भेजने और अन्य दुष्कर्मिक गतिविधियों को करने वाले बड़े ज़ोम्बी सिस्टमों के नेटवर्क विख्यात हो चुके हैं। इसके लिए वातानुकूल बैकडोर का उपयोग किया जाता है – उनमें से वे जो आदेश की न्यूनतम संख्या की आवश्यकता रखते हैं और खुद से चल सकते हैं। बैकडोर का दूसरा उपयोग – बिल्कुल, मैन्युअल नियंत्रित एक – डेटा चोरी और मैलवेयर के प्रयोग का होता है। जैसा कि अंत में इस प्रकार के मैलवेयर के लिए बैकडोर एक क्रूर लोड के लिए एक लोकोमोटिव के रूप में काम करता है, कभी-कभी इसे कीट के रूप में वर्गीकृत किया जाता है।

स्मोकलोडर तकनीकी विश्लेषण

स्मोकलोडर मैलवेयर के प्रारंभिक पैकेज में केवल मूल कार्यक्षमता होती है – संक्रमित पीसी से दूरस्थ कनेक्शन प्रदान करना। डेटा ग्रबिंग, प्रोसेस मॉनिटरिंग, DDoS मॉड्यूल, आदि बाद में स्थापित किए जाने चाहिए। कुल मिलाकर, रिवर्स इंजीनियरिंग दिखाती है कि स्मोकलोडर के पास 9 विभिन्न मॉड्यूल होते हैं जिन्हें स्मोकलोडर समयानुसार संचालित कर सकता है।

| मॉड्यूल का नाम | कार्यक्षमता |

| फ़ॉर्म ग्रैबर | खुली विंडोज़ में फ़ॉर्म की निगरानी करके प्रमाणपत्रों को ग्रब करने के लिए |

| पासवर्ड स्निफ़र | आने वाले और जाने वाले इंटरनेट पैकेजों की निगरानी करके प्रमाणपत्रों को स्निफ़ करने के लिए |

| फ़र्ज़ी DNS | डीएनएस अनुरोध का जाल बनाने के लिए मॉड्यूल। आवश्यक साइट पर ट्रैफ़िक पुनर्निर्देशित करता है |

| कीलॉगर | संक्रमित वातावरण में सभी कीबोर्ड की टाइपिंग को लॉग करता है |

| प्रोसेस मॉनिटरिंग | प्रोसेस मॉनिटरिंग मॉड्यूल, सिस्टम में चल रहे प्रोसेस को लॉग करता है |

| फ़ाइल खोज | फ़ाइल खोजने का उपकरण |

| ईमेल ग्रैबर | माइक्रोसॉफ़्ट आउटलुक पता पुस्तिका को ग्रब करता है |

| रिमोट पीसी | रिमोट-एक्सेस उपकरणों (जैसे कि TeamViewer) के समान दूरस्थ नियंत्रण स्थापित करने की क्षमता |

| DDoS | इंफ़ेक्टेड पीसी को निर्दिष्ट सर्वर पर DDoS हमलों में भाग लेने के लिए |

इस मैलवेयर के पेलोड हमेशा एक अद्वितीय तरीके से पैक किया जाता है। एक ही नमूना का उपयोग उसके छोटे समूह के उपयोगकर्ताओं द्वारा किया जाता है, इसलिए असल दुनिया में उनीक समूह को मिलना इतना आसान नहीं है। फिर भी, वह प्रौद्योगिकी कुछ नई नहीं है – अधिकांश मैलवेयर यही करते हैं, और कुछ तो हर हमले के लिए एक अद्वितीय रूप से पैक किए गए नमूना भी उत्पन्न करते हैं। इसके अतिरिक्त, प्रारंभिक पैकिंग के ऊपर, उसके वितरकों की आवश्यकता होती है इंजेक्शन से पहले एक अतिरिक्त संपीड़न या एनक्रिप्शन करने की। यानी, बिल्कुल, अन्य प्रकार के एंटी-पहचान उपायों का दूसरा श्रृंगार।

लक्षित प्रणाली को पूरी तरह से पैक किया गया SmokeLoader नमूना प्राप्त करती है – यह डिस्क पर क्या है। सभी आगामी चरण सिस्टम मेमोरी में निष्पादित किए जाते हैं, इसलिए पुराने एंटी-मैलवेयर सॉफ़्टवेयर के स्कैन सिर्फ एक गहरे से पैक किए गए नमूने की पहचान करेंगे। SmokeLoader के निष्पादन के पहले चरण में महत्वपूर्ण अनिवार्य जांच शामिल है – हमले की गई प्रणाली की स्थिति। इस मैलवेयर को स्वतंत्र राज्य संघ क्षेत्र में नहीं चलाया जा सकता है, चाहे आपने इंजेक्शन से पहले जो सेटिंग्स किए हो। अन्य जांच में वर्चुअल मशीनों और सैंडबॉक्स की पहचान के लिए स्कैन किया जाता है। यदि सभी चीजें पार की जाती हैं, तो मैलवेयर पूरी तरह से अनपैक किया जाता है और उसके सामान्य तरीके से लॉन्च होता है।

जब चलाया जाता है, SmokeLoader कुछ अद्वितीय रूप से अपरिगण्यता तकनीक का उपयोग करता है। यह अपने कोड के लगभग 80% को अद्वितीय तरीके से एन्क्रिप्टेड बनाए रखता है पूरे निष्पादन की अवधि में। एक बार जब यह एक और फ़ंक्शन का उपयोग करने की आवश्यकता होती है, तो यह उसे डिसिफ़र करता है जबकि पिछले उपयोग किए गए तत्व को चिफ़र करता है। YARA नियम, साथ ही क्लासिक पूर्व इंजीनियरिंग, इस तरह की चाल के खिलाफ लगभग अनफायदेक्ट हो जाते हैं। इसके पास 32-बिट और 64-बिट पेलोड होते हैं जो प्रारंभिक स्तर से अंतिम निष्पादन तक के परीक्षण के दौरान उपकरणों में लोड होते हैं।

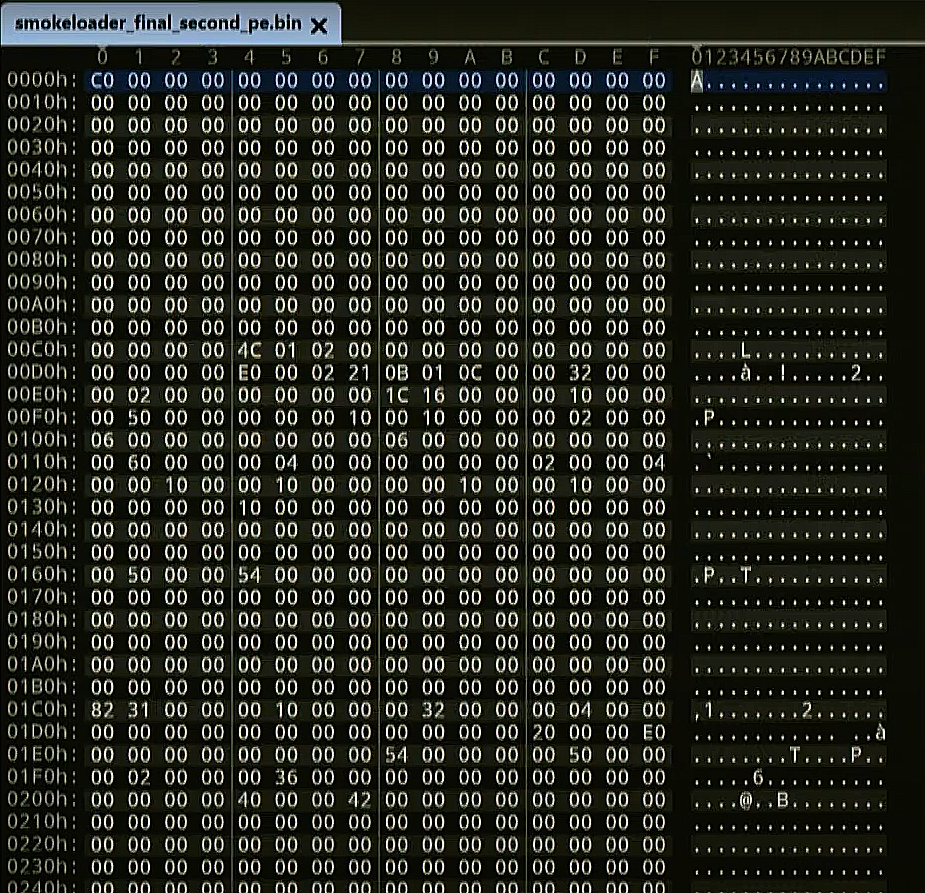

SmokeLoader में कोड एन्क्रिप्शन

जब SmokeLoader को निष्पादित करते समय मेमोरी में रखा जाने वाला निश्चित फ़ाइल एक वैध executable फ़ाइल नहीं है, क्योंकि इसमें PE हैडर की कमी होती है। वास्तव में, बैकडोर का कोड एक शैल कोड के रूप में प्रस्तुत किया जाता है – और इस प्रकार से उसे मैन्युअल रूप से निष्पादित करने का तरीका ढूंढना चाहिए। आमतौर पर, SmokeLoader द्वारा निष्पादित रूटीन कमांड्स, जैसे कि C&C कोल या डाउनलोड्स, DLL इंजेक्शन के माध्यम से किए जाते हैं। स्वाभाविक रूप से, यह गुप्तता बनाए रखने के लिए आवश्यक है। अक्सर इस चरण में DLL इंजेक्शन या कन्सोल कॉल्स शामिल होते हैं, जिन्हें दूसरे प्रोग्राम के नाम से बनाया जाता है। SmokeLoader का प्रबंधन करने वाले हैकर्स इस प्रकार एक .exe फ़ाइल को भेज सकते हैं जिसे वे इंस्टॉल करना चाहते हैं और बस उस URL को निर्दिष्ट कर सकते हैं जहां बैकडोर इस फ़ाइल को प्राप्त कर सकता है।

SmokeLoader .exe फ़ाइल का हेडर अनुपस्थित है – यह एक वैध executable फ़ाइल नहीं है

Trojan:Win32/SmokeLoader पहचान क्या है?

नीचे दिए गए तरफ़ आप देख सकते हैं कि Trojan:Win32/SmokeLoader पहचान Microsoft Defender द्वारा आपको दिखाई जा रही है। यह एंटी-मैलवेयर प्रोग्राम स्कैनिंग में काफी ठीक काम करता है, लेकिन मूल रूप से अअसुरक्षित होता है। यह मैलवेयर हमलों के प्रति असंरक्षित होता है, और इसमें ग्लिची यूज़र इंटरफ़ेस और बग हुए मैलवेयर हटाने की सुविधाएँ होती हैं। इसलिए, जो पॉप-अप SmokeLoader के बारे में स्थायीत है, वह Defender द्वारा उसे पहचाना गया है। इसे हटाने के लिए, आपको संभावत: एक अन्य एंटी-मैलवेयर प्रोग्राम का उपयोग करना होगा।

विशिष्ट ट्रोजन:Win32/SmokeLoader मैलवेयर एक बहुत अप्रिय चीज़ है। यह मैलवेयर एक छिपीला चोर होने के रूप में बनाया गया है, जिसका काम दूरस्थ उपयोग उपकरण के रूप में करना होता है। जब आप किसी को दूरस्थ उपयोग की पहुँच विलीनता से देते हैं, तो यह ठीक है, हालांकि, SmokeLoader आपसे पूछेगा नहीं कि क्या आप इसे देना चाहेंगे। आपके कंप्यूटर से जुड़ने के बाद, बदमाशों को जो कुछ चाहिए करने की मुक्ति होती है – आपके फ़ाइलों को चुराना, आपके संदेशों की जांच करना, व्यक्तिगत डेटा इकट्ठा करना, आदि। बैकडोर्स अक्सर एक अतिरिक्त स्टीलर लाते हैं – एक वायरस जो आपके बारे में उपलब्ध सभी जानकारी को इकट्ठा करने के लिए बनाया गया है। हालांकि, बैकडोर्स का बहुत अधिक सामान्य उपयोग बोटनेट बनाना है। इसके बाद, संक्रमित कंप्यूटरों का नेटवर्क डीडीओएस हमले करने के लिए या विभिन्न वेबसाइटों पर मतों को फुलाने के लिए उपयोग किया जा सकता है।

बैकडोर संक्षिप्त:

| नाम | SmokeLoader बैकडोर |

| डिटेक्शन | ट्रोजन:Win32/SmokeLoader |

| क्षति | ऑपरेटिंग सिस्टम तक पहुँच प्राप्त करके विभिन्न दुष्ट कार्यों को करने के लिए |

| समान | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| फिक्स टूल | जांचें कि क्या आपके सिस्टम को SmokeLoader बैकडोर से प्रभावित किया गया है |

SmokeLoader बैकडोर की विशिष्ट विशेषताएँ

- बाइनरी में संभावित रूप से एन्क्रिप्टेड या कंप्रेस्ड डेटा हो सकता है। इस मामले में, एन्क्रिप्शन वायरस कोड को एंटीवायरस और वायरस विश्लेषकों से छिपाने का एक तरीका होता है।

- एक्जेक्यूटेबल UPX का उपयोग करके कंप्रेस किया जाता है;

- असामान्य बाइनरी विशेषताएँ। यह एंटीवायरस और वायरस विश्लेषकों से वायरस कोड को छिपाने का एक तरीका होता है।

बैकडोर्स के बारे में संक्षेप

बैकडोर्स वायरस होते हैं जो अलग और एकीकृत रूपों में प्राप्त कर सकते हैं। एक बार जब आप पता लगा सकते हैं कि कोई मशहूर डेवलपर की एक साहित्यिक प्रोग्राम में ऐसी क्षमता होती है जो किसी को आपके कंप्यूटर से जुड़ने की अनुमति देती है। क्या यह किसी सर्वदेशक से या तीसरे पक्ष से होगा – कोई नहीं जानता। लेकिन यदि एक साहित्यिक प्रोग्राम में इस विवरण का पता लगता है, तो यह विवाद कभी भी छोड़ने के लिए संभावत है। इसके अलावा बातचीत होती है कि Intel CPUs में हार्डवेयर आधारित बैकडोर है।

क्या Trojan:Win32/SmokeLoader खतरनाक है?

जैसा कि मैंने कहा है, गैर-हानिकारक मैलवेयर का अस्तित्व नहीं होता है। और Trojan:Win32/SmokeLoader भी इस बात की अपवाद नहीं है। यह बैकडोर तब तक ज्यादा क्षति नहीं पहुंचाता है जब तक वह प्रस्तुत नहीं होता। हालांकि, यह बहुत खराब सरप्राइज हो सकता है जब कोई भी साधारण सी फोरम या वेब पृष्ठ आपको अपने पास नहीं लेने देगा, क्योंकि DDoS हमले के बाद आपका आईपी पता प्रतिष्ठान में हो सकता है। हालांकि, यदि यह आपके लिए महत्वपूर्ण नहीं है – क्या यह सामान्य है कि कोई दूसरा आसानी से आपके कंप्यूटर तक पहुँच सकता है, आपके संवाद पढ़ सकता है, आपके दस्तावेज़ खोल सकता है, और देख सकता है कि आप क्या करते हैं?

जासूस सॉफ़्टवेयर जो अक्सर Trojan:Win32/SmokeLoader वायरस के सहायक के रूप में मौजूद होता है, उसे जितनी जल्दी हो सके हटाने का एक और कारण हो सकता है। आजकल, जब उपयोगकर्ताओं की जानकारी अत्यधिक मूल्यवान है, चोरों को ऐसा मौका देना बेहद मूर्खता है। और यदि जासूस सॉफ़्टवेयर किसी तरह से आपकी वित्तीय जानकारी चुरा लेता है तो यह और भी खराब हो सकता है। अपने बचत खाते पर 0 देखना मेरे अनुसार सबसे बड़ा खौफनाक सपना है।

SmokeLoader मैलवेयर का वितरण

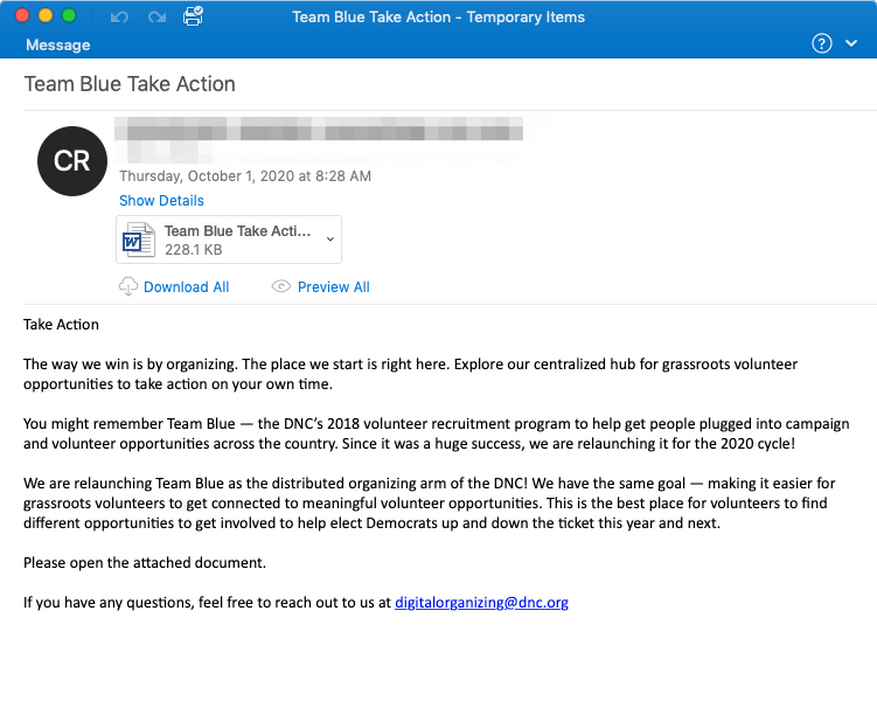

SmokeLoader के प्रमुख प्रसारण तरीके ईमेल स्पैम, पायरेटेड सॉफ़्टवेयर और कीजेन्स पर निर्भर होते हैं। पहला तरीका बहुत प्रसिद्ध है, क्योंकि यह आसान है और अभी भी काफी प्रभावी है। इस मामले में, मैलवेयर एटैचमेंट के अंदर छिपा होता है – आमतौर पर एक एमएस वर्ड या एमएस एक्सेल फ़ाइल। उस फ़ाइल में मैक्रो होते हैं, और यदि आप मैक्रो को चलाने की अनुमति देते हैं, तो वह एक कमांड सर्वर से कनेक्ट होगा और पेलोड (वास्तव में, केवल एक स्मोकबॉट) प्राप्त करेगा। हालांकि, विश्लेषक कहते हैं कि SmokeLoader अधिकांशतः इस प्रकार के संदेश के साथ लिंक के माध्यम से प्रकट होता है। उस लिंक से संबंधित साइट में किसी विशेष ट्रिक जैसे क्रॉस-साइट स्क्रिप्टिंग तकनीक का शिकार हो सकती है।

ईमेल स्पैम का उदाहरण। फ़ाइल में खतरनाक मैक्रो होता है

क्रैक की गई एप्लिकेशन्स या कीजन्स/हैकटूल्स के भीतर मैलवेयर छिपाना थोड़ा मुश्किल होता है, लेकिन इसका व्यापक संभावना बहुत अधिक होता है। अनलाइसेंस्ड सॉफ़्टवेयर का उपयोग अब भी व्यापक है, और कई लोग संकट में पड़ सकते हैं। हर क्रैक की गई ऐप्लिकेशन में मैलवेयर नहीं होता है – लेकिन सभी यह अवैध होते हैं, उपयोगकर्ताओं और निर्माताओं दोनों के लिए। इसका उपयोग करते समय, आप कॉपीराइट उल्लंघन के लिए कानूनी कार्यवाही का सामना कर सकते हैं। और उस मामले में मैलवेयर से संक्रमित होना और अधिक अप्रिय होता है।

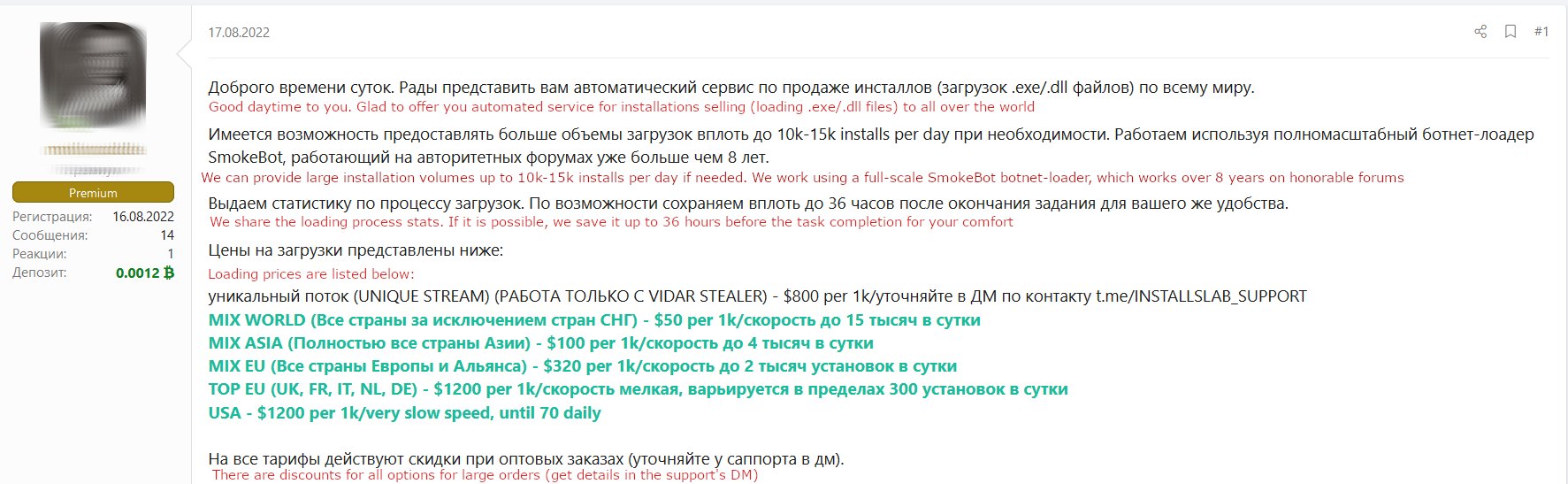

जब मैलवेयर संक्रमण की बात होती है, तो स्मोकलोडर की प्रकटि मामले में आमतौर पर विभिन्न अन्य हानिकारक एप्लिकेशनों की स्थापना करती है। चोर जो बोटनेट बना चुके होते हैं, वे अन्य मैलवेयर वितरकों को उन कंप्यूटरों को इन्फेक्ट करने का प्रस्ताव देते हैं जिन्हें वे चाहें वो इन्फेक्ट कर सकते हैं। यह ऐडवेयर, ब्राउज़र हिजैकर्स, स्पायवेयर, रैंसमवेयर – बिल्कुल कोई सीमा नहीं है। बड़े संख्या में वायरसों के पीछे, साइबर सुरक्षा विशेषज्ञों को अक्सर इस गड़बड़ की उत्पत्ति का पता नहीं चलता – इस प्रकार स्मोकलोडर अनदेखा रहता है।

स्मोकलोडर को एक मैलवेयर डिलिवरी टूल के रूप में फोरमों पर पेश किया जाता है

एक अलग स्थिति जब स्मोकलोडर पूर्वावलोकन के रूप में नहीं काम करता है, वह है जब यह STOP/Djvu रैंसमवेयर के साथ मिलकर काम करता है। सटीक तौर पर, डिवाइस पर डिलिवर किया गया मैलवेयर पैकेज में रेडलाइन और विदार स्टीलर्स शामिल हैं। पहले वाणिज्यिक परिपत्रितियों का लक्ष्य होता है, दूसरे वाणिज्यिक वॉलेट जानकारी का। इस तरह या उस तरह, ड्जवू स्मोकलोडर में प्रमुख भूमिका निभाता है, क्योंकि यह उस श्रेणी के सबसे व्यापक रैंसमवेयरों में से एक है।

स्मोकलोडर को कैसे हटाएं?

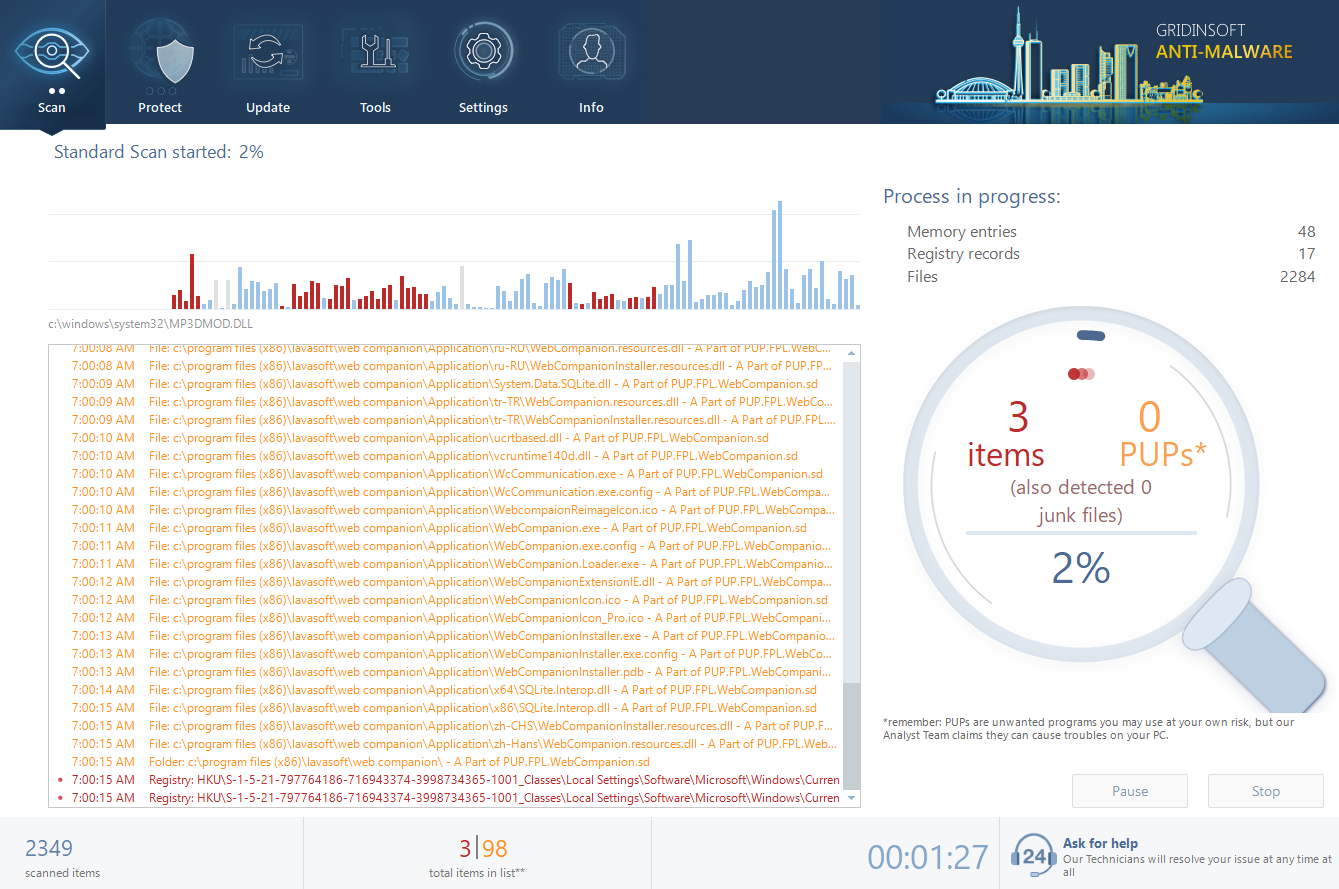

Trojan:Win32/SmokeLoader मैलवेयर को मैन्युअल रूप से हटाना बहुत मुश्किल होता है। यह अपनी फाइलें विभिन्न स्थानों पर डिस्क में रखता है, और किसी भी भाग से अपने आप को पुनः स्थापित कर सकता है। इसके अलावा, विंडोज रजिस्ट्री, नेटवर्किंग विन्यास और समूह नीतियों में असंख्य बदलाव को पहचानना और प्रारंभिक अवस्था में पुनर्वर्तन करना काफी कठिन होता है। इसे हटाने के लिए एक विशिष्ट उपकरण – यानी, एक एंटी-मैलवेयर ऐप का उपयोग करना बेहतर है। GridinSoft Anti-Malware मैलवेयर हटाने के उद्देश्यों के लिए सबसे उपयुक्त होगा।

ग्रिडिनसॉफ्ट एंटी-मैलवेयर क्यों? यह वाकई हलका है और इसके डिटेक्शन डेटाबेस हर घंटे अपडेट होते हैं। इसके अलावा, यह माइक्रोसॉफ्ट डिफेंडर की तरह की समस्याएँ और भ्रष्टाचार नहीं है। इन विवरणों के संयोजन से ग्रिडिनसॉफ्ट एंटी-मैलवेयर किसी भी प्रकार के मैलवेयर को हटाने के लिए सही है।

ग्रिडिनसॉफ्ट एंटी-मैलवेयर के साथ वायरसों को हटाएं

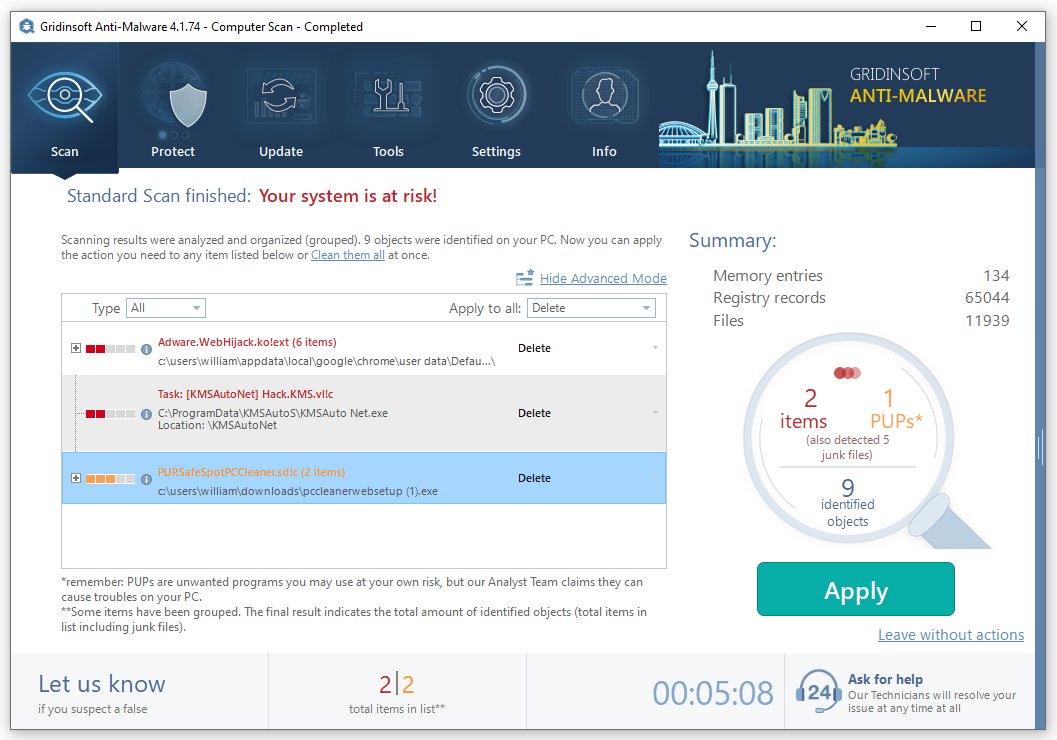

- ग्रिडिनसॉफ्ट एंटी-मैलवेयर डाउनलोड करें और इंस्टॉल करें। इंस्टॉलेशन के बाद, आपको स्टैंडर्ड स्कैन करने का सुझाव दिया जाएगा। इस क्रिया को स्वीकृत करें।

- स्टैंडर्ड स्कैन सिस्टम फ़ाइलों के लॉजिकल डिस्क की जांच करता है, जहाँ पर आपने पहले ही स्थापित किए गए कार्यक्रमों की फ़ाइलें स्टोर होती हैं। स्कैन लगभग 6 मिनट तक चलता है।

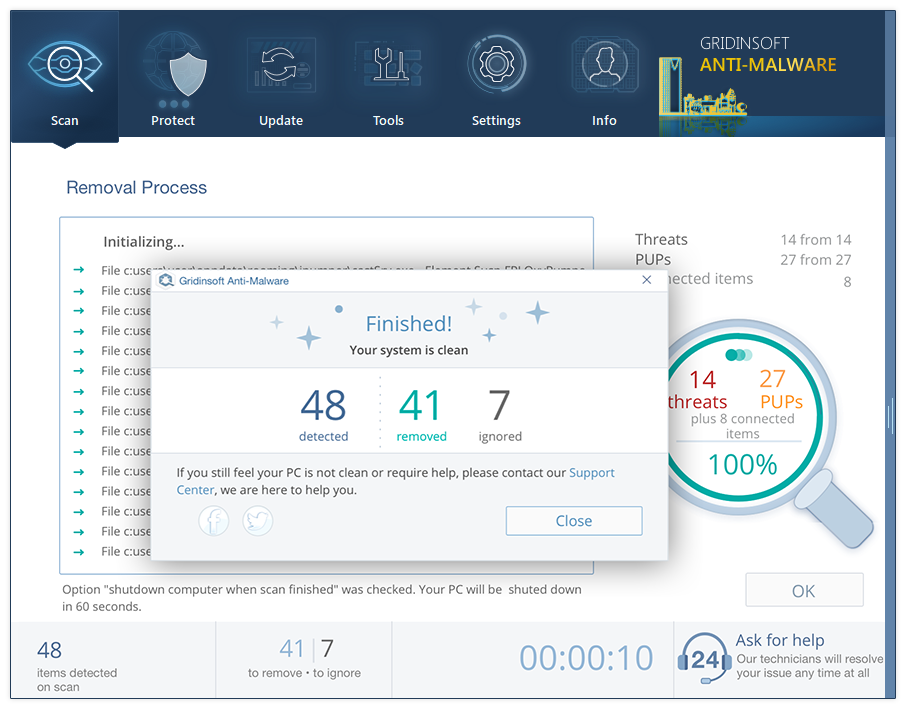

- स्कैन पूरा होने के बाद, आप प्रत्येक पाया गया वायरस के लिए क्रिया चुन सकते हैं। SmokeLoader की सभी फ़ाइलों के लिए डिफ़ॉल्ट विकल्प “हटाएं” होता है। मैलवेयर हटाने को पूरा करने के लिए “आवेदन करें” दबाएं।

SmokeLoader IoC

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Indonesian

Indonesian ![]() Italian

Italian