मॉडर्न नेटवर्क-आधारित वायरस टीम के रूप में काम करते हैं – ट्रोजन वायरस, रैंसमवेयर और मिमिकैट्ज। रैंसमवेयर एक मनीमेकर के रूप में काम करता है, और इस रोल का कारण समझना आसान है। जब आपकी कंपनी में कम्प्यूटर पर सभी डेटा, संपर्कों, विवरण, चालानें और बहुत से महत्वपूर्ण दस्तावेज़ इन्क्रिप्ट किए जाते हैं, तो व्यवसाय करना असंभव हो जाता है। लेकिन नेटवर्क में सभी कंप्यूटर को एक साथ इन्फ़ेक्ट करना मुश्किल था क्योंकि अधिकांश पासवर्ड का उपयोग हो रहा था। इस रूकावट को हटाने के लिए, रैंसमवेयर डेवलपर्स ने हैक टूल का उपयोग करने का फ़ैसला किया। मिमिकैट्ज सबसे लोकप्रिय हैक टूलों में से एक है जिसे मैलवेयर निर्माता सुरक्षा ढाल को हटाने के लिए उपयोग करते हैं। इस लेख में, आप विंडोज़ की कमियों की व्याख्या देखेंगे, साथ ही ट्रोजन वायरस और रैंसमवेयर के साथ मिमिकैट्ज के उपयोग का विवरण भी देखेंगे।

विंडोज़ पासवर्ड प्रबंधन प्रणाली के बारे में

आप सुन सकते हैं कि Windows पासवर्ड को रॉ फॉर्मेट में नहीं रखता है (जैसे कि कोई भी इंक्रिप्शन के बिना, जैसे plain text). ऐसे भ्रांति को सिस्टम एडमिनिस्ट्रेटर और अनुभवी Windows उपयोगकर्ताओं के बीच बराबरी से फैलाया जाता है। और एक ओर से, वे सही हैं – आप किसी भी लॉगों, किसी भी फ़ाइलों में “रॉ” पासवर्ड आम तौर पर कभी नहीं देखेंगे। लेकिन HTTP डाइजेस्ट ऑथेंटिकेशन सिस्टम, जो Windows 10 में उपयोग किया जाता है, न केवल पासवर्ड के हैश को आवश्यक बनाता है, जैसा कि मूल HTTP डाइजेस्ट ऑथेंटिकेशन होता है, बल्कि यह भी सटीक पासवर्ड की आवश्यकता होती है।

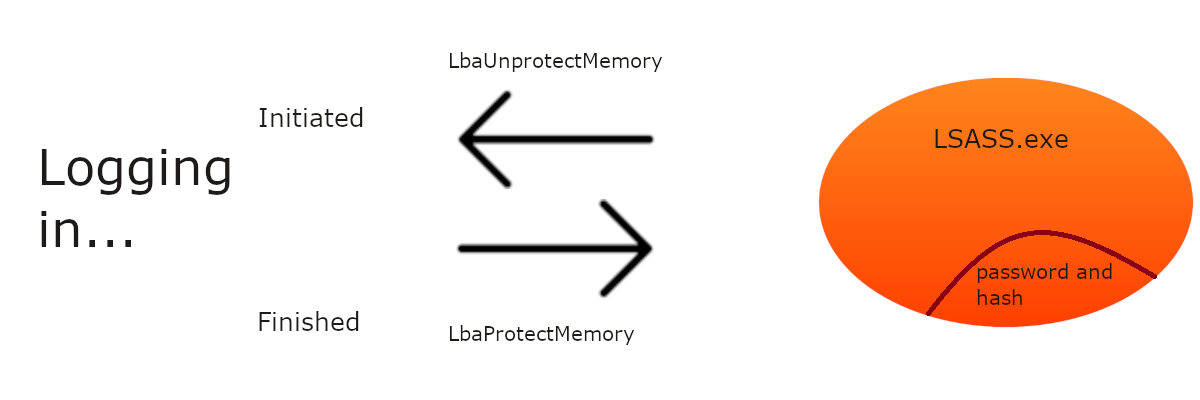

पासवर्ड और उसके हैश को एन्क्रिप्ट किया जाता है LSASS.exe प्रक्रिया की मेमोरी में, जो सिस्टम के साथ साथ लॉन्च होती है और निम्न स्तरीय प्रक्रियाओं में आती है, जो मूल सिस्टम के कार्यों को निष्पादित करने के लिए जिम्मेदार होते हैं। वह पल जब आप अपने Windows खाते में प्रमाणीकरण कर रहे होते हैं, तब पासवर्ड और हैश LSASS.exe मेमोरी से निकाले जाते हैं, फिर उन्हें डिक्रिप्ट किया जाता है और आपके द्वारा इनपुट किए गए पासवर्ड के साथ तुलना की जाती है। जब हैश और पासवर्ड दोनों मिलते हैं, तो सिस्टम आपको लॉग इन करने की अनुमति देता है। प्रमाणीकरण हो जाने के बाद, उल्लिखित क्रेडेंशियल्स को वापस एन्क्रिप्ट करके LSASS प्रक्रिया की मेमोरी में छोड़ दिया जाता है जब तक कि फिर से उन्हें आवश्यकता हो।

समस्या क्या है?

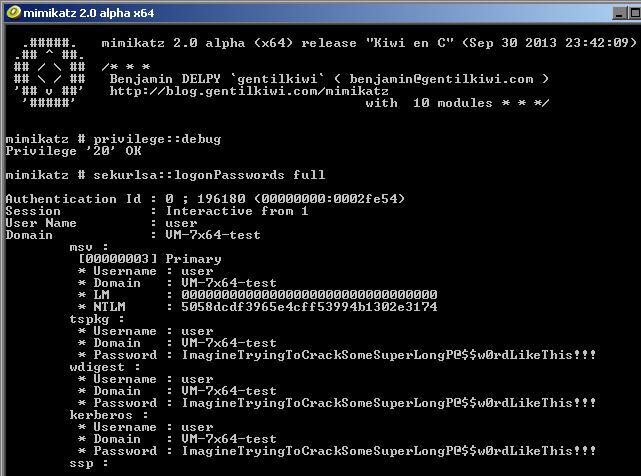

प्रमाणीकरण प्रक्रिया के बाद एन्क्रिप्शन के साथ एक ही प्रक्रिया के रूप में डेक्रिप्शन प्रक्रिया, LsaUnprotectMemory और LsaProtectMemory1 विन32 फ़ंक्शनों के माध्यम से प्राप्त किया जाता है। और क्योंकि इन फ़ंक्शनों का ऑपरेटिंग सिस्टम के साथ बराबर उपयोग होता है, इन्हें अन्य कार्यक्रम भी उपयोग कर सकते हैं, उदाहरण के लिए, हैक उपकरण। Mimikatz द्वारा उपयोग किए जाने वाले विशेष एल्गोरिदम का उपयोग करके, ये उपकरण LsaUnprotectMemory को बुला सकते हैं, कॉन्सोल में “ख़राब” पासवर्ड और इसके हैश को प्राप्त करते हैं।

विंडोज़ प्रमाणीकरण योजना

इस तरह के उपकरण के उपयोग की समस्या किसी प्रकार से सीपीयू और ओएस इंटरैक्शन के मेकेनिज्म के अंदर छिपी हुई है। विंडोज बूट रेकॉर्ड प्रारंभ होने के बाद, आपके प्रोसेसर ने वर्चुअल मेमोरी स्तरों को, “रिंग” कहे जाने वाले, बनाया, जो एक दूसरे से अलग होते हैं। प्रोसेसर पर निर्धारित निर्देशिका रिंग 0 पर होते हैं, मदरबोर्ड से संबंधित उपकरण ड्राइवर रिंग 1 पर होते हैं, और ऑपरेटिंग सिस्टम के बेसिक प्रोसेस और पेरिफेरी उपकरण ड्राइवर्स रिंग 2 पर रखे जाते हैं। पूरा ऑपरेटिंग सिस्टम (उपयोगकर्ता के साथ इंटरैक्ट किया जाने वाला हिस्सा) रिंग 3 पर रखा जाता है। 2। अलग-अलग रिंगों पर चल रहे कार्यक्रम एक-दूसरे से इंटरैक्ट नहीं कर सकते हैं। इसलिए, हैक उपकरण साधारण प्रोग्रामों से कुछ बड़ा होना चाहिए: सफलतापूर्वक संचालित होने के लिए। वे पेरिफेरी उपकरण ड्राइवर्स के साथ एक ही रिंग पर चलाए जाने वाले होने चाहिए और सिस्टम प्रोसेसेस के साथ। और Mimikatz इन मापदंडों को पूरा करने के लिए डिज़ाइन किया गया है।

अगर वायरस सिस्टम में इतनी गहराई तक लागू हो गया है, तो यह पूरे कंप्यूटर को नियंत्रण में ले सकता है। भाग्यशाली रूप से, Mimikatz का निर्माण सिस्टम से पासवर्ड खोदने के लिए किया गया है, इसलिए यह आपके Windows को नहीं टूटा सकता। लेकिन सोचें कि चाहे साइबर अपराधी जिन्होंने ट्रोजन वायरस विकसित और वितरित किया है, ने फैसला किया हो कि पासवर्ड हैक करने के लिए Mimikatz का उपयोग करें। इन लोगों के लिए क्या समस्या है दूसरे लो-लेवल उपकरण सिस्टम को अस्तव्यस्त करने के लिए?

Mimikatz और रैंसमवेयर संयुक्त कार्रवाई के बारे में

कॉर्पोरेट नेटवर्क को संक्रमित करना आसान नहीं होता है। इसे करने के लिए, प्राथमिक वायरस (आम तौर पर – ट्रोजन), जो बाद में रैंसमवेयर को इन्जेक्ट करेगा, को इस नेटवर्क में सभी कंप्यूटरों तक पहुंच होनी चाहिए। और Mimikatz को मैलवेयर वितरकों को इस पहुंच को प्रदान करने के लिए बुलाया जाता है।

नेटवर्क में सभी कंप्यूटरों को सफलतापूर्वक हैक करने के लिए, Mimikatz को उस कंप्यूटर पर इन्जेक्ट किया जाना चाहिए जिसमें एडमिनिस्ट्रेटर उपयोगकर्ता खाता हो। यह सिस्टम एडमिनिस्ट्रेटर का पीसी हो सकता है, साथ ही सेक्रेटरी या किसी कर्मचारी का कंप्यूटर भी – जो भी हो। मुख्य मापदंड एक एडमिनिस्ट्रेटर उपयोगकर्ता खाता है। इस तरह के एक खाते के साथ, Mimikatz उस नेटवर्क से जुड़े सभी कंप्यूटरों के पासवर्ड हैक कर सकता है। पासवर्ड हैक हो जाने के बाद, ट्रोजन, जिसने पहले हैक उपकरण को इंजेक्ट किया था, उस नेटवर्क में सभी कंप्यूटरों में रैंसमवेयर इंजेक्ट करता है और फिर इंजेक्शन उपकरण के साथ इंजेक्शन किया गया बैकडोर के साथ एन्क्रिप्शन प्रक्रिया शुरू करता है।

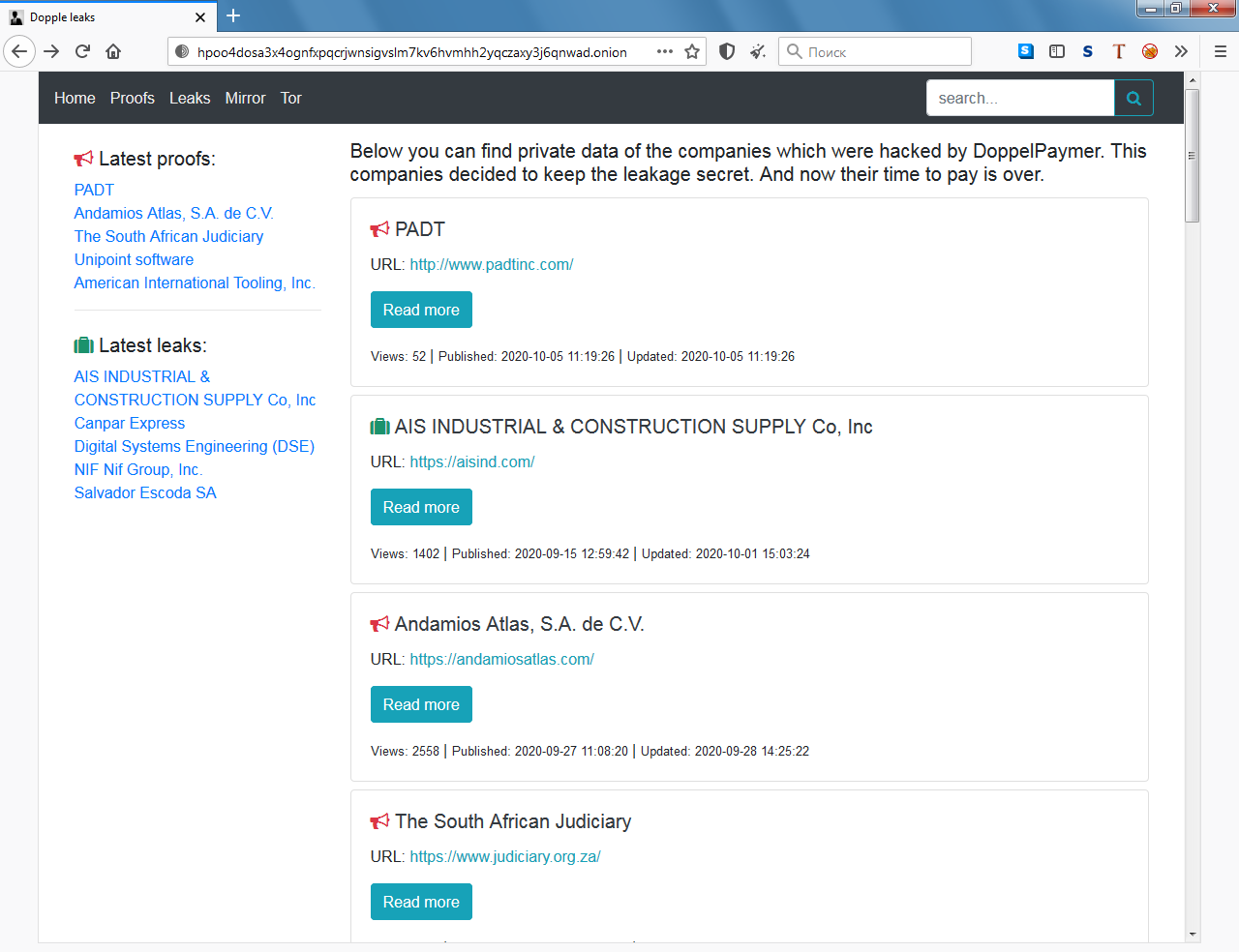

सभी आधुनिक वैश्विक हमले इस तरीके से किए गए थे। वर्ल्डवाइड वाना-क्राई रैंसमवेयर हमला और उसके उपशाखाएँ सीधे Mimikatz और उल्लिखित रैंसमवेयर की संयुक्त गतिविधि के कारण हुए थे। इससे ऐसा लगा कि ये हमले काफ़ी बड़े थे जिससे बड़े संगठनों की नेटवर्क सुरक्षा में सभी ज़रूरी सुधार किए जाएंगे। लेकिन आजकल, 2020 में, अमेरिकी अस्पतालों को रैंसमवेयर हमलों का शिकार होने का सामना करना पड़ रहा है जो उसी तरीके से कार्यान्वित हो रहे हैं। सार्वभौमिक स्तर पर होने वाले हमलों में सबसे बड़ा हिस्सा डोपेलपेयमर रैंसमवेयर के बाद होता है, जो Mimikatz और ट्रोजन वायरस के साथ मिलकर पूरे नेटवर्क को प्रभावित करने के लिए सहयोग करता है और कंपनी के आकार पर निर्भर करते हुए बड़े रसोम राशि की माँग करता है। फ़ाइल इनक्रिप्शन के साथ-साथ, डोपेलपेयमर के डेवलपर्स भी उस कंपनी के डेटा को चुराते हैं जिस पर उन्होंने हमला किया है।

चुराए गए क्रेडेंशियल्स और डेटा को प्रकाशित करने के लिए DOPPELPAYMER डेवलपर्स द्वारा होस्ट की गई वेबसाइट

अपने नेटवर्क में रैंसमवेयर हमले से कैसे बचें?

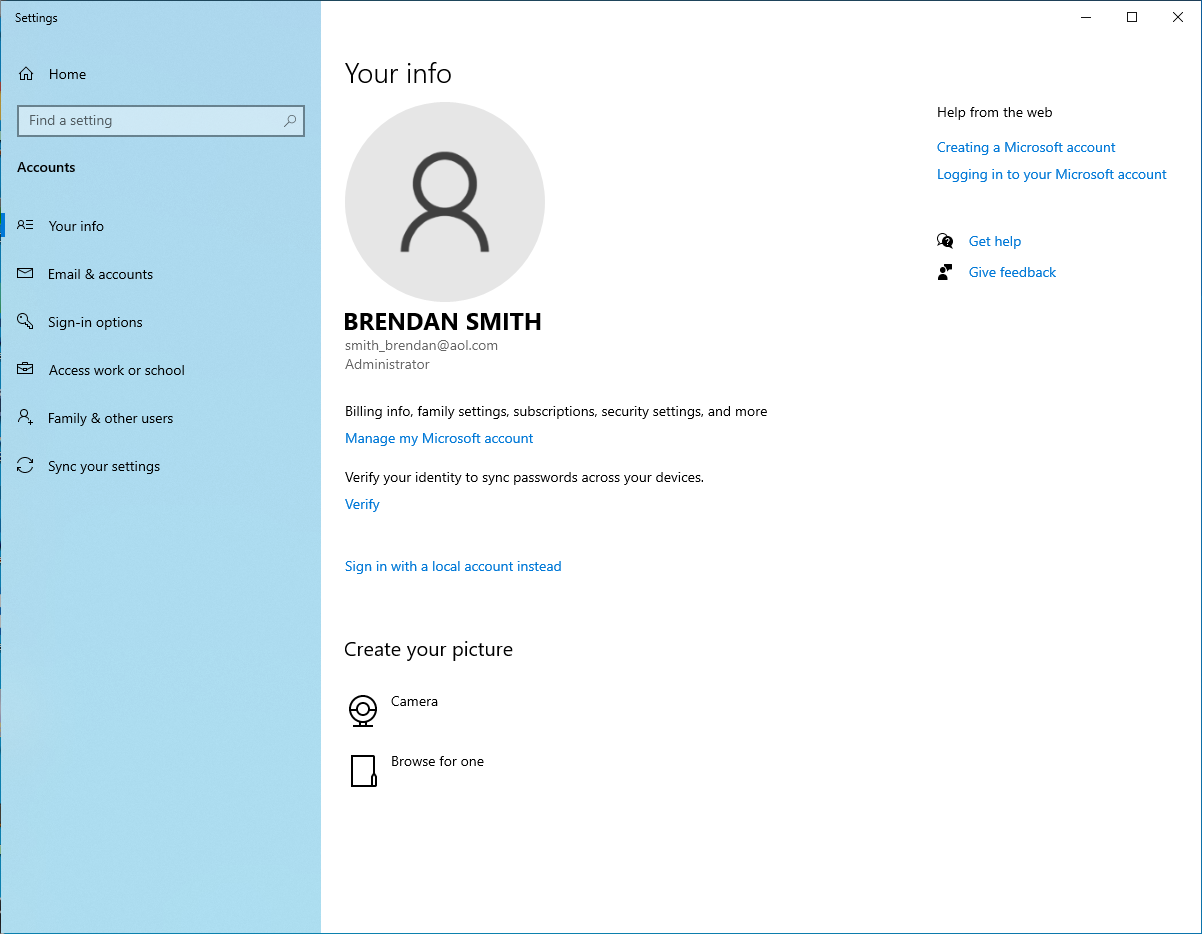

Mimikatz द्वारा अधिकांश “गंदी काम” होता है। इसलिए, एक सफल रैंसमवेयर हमले के चांस को काटने के लिए, आपको Mimikatz की सफल गतिविधि को रोकने की आवश्यकता है। पासवर्ड हैकिंग को रोकने का एकमात्र तरीका है – इसे वर्णित LSASS.exe प्रक्रिया की मेमोरी से हटा देना। इस मामले में Microsoft ने एक सही समाधान प्रस्तुत किया है – तथ्यक्रम में माइक्रोसॉफ्ट खाता को प्रमाणीकरण के रूप में उपयोग करना।

माइक्रोसॉफ्ट खाते से लॉगिन करने से LSASS मेमोरी में पासवर्ड रखना अक्षम हो जाता है – यह माइक्रोसॉफ्ट सर्वर पर रखा जाएगा। हैश अभी भी उपलब्ध होगा, लेकिन “रॉ” पासवर्ड प्राप्त करना कठिन हो जाता है, क्योंकि केवल एक हैश है। इसलिए, एक सरल कदम का उपयोग करके, जिसमें कोई समय नहीं लगता और कोई समस्या नहीं पैदा होती, आप कम से कम अपने सिस्टम को सुरक्षित कर सकते हैं इस प्रकार के रैंसमवेयर सहायक से।

जैसा कि पहले ही उल्लिखित हुआ था, सभी रैंसमवेयर हमले ट्रोजन वायरस द्वारा उत्तेजित किए जाते हैं। ट्रोजन इंजेक्शन को रोकने के लिए वे उपाय किए जा सकते हैं जो हमारी वेबसाइट पर बहुत सारे लेखों में वर्णित किए गए हैं।

- ईमेल में संदिग्ध लिंक पर क्लिक न करें। इससे ट्रोजन, एडवेयर या फिशिंग वेबसाइट को डाउनलोड करने का खतरा होता है, जिससे आपके फेसबुक/ट्विटर/लिंक्डइन खाते के लाइसेंस चोरी की जा सकती हैं।

- ईमेलों के अटैचमेंट न खोलें, जो संदिग्ध ईमेल पतों से भेजे गए हों। यदि यह शिपिंग सेवा से संदेश दिखता है, तो पेंडिंग डिलीवरी होने की जांच करने के लिए पाँच मिनट खर्च करना बेहतर है। सबसे अच्छा स्थिति यह है कि शिपिंग कंपनी की वास्तविक ईमेल की जांच करें और आपके द्वारा मिली पतों का अधिग्रहण किया है, उन्हें तुलना करें।

- क्रैक किया गया सॉफ़्टवेयर या क्रैकिंग उपकरण का उपयोग न करें। सॉफ़्टवेयर को क्रैक करने वाले उपयोगकर्ता इंस्टॉलेशन पैकेज में ट्रोजन वायरस जोड़ सकते हैं और क्रैकिंग उपकरण के डेवलपर्स की तरह पैसे कमा सकते हैं।

ये सरल नियम आपकी मदद करेंगे जिससे आप अधिकांश रैंसमवेयर हमलों से बच सकते हैं।

User Review

( votes)References

- LSASS.exe प्रक्रिया फ़ंक्शनों का तकनीकी विवरण।

- मेमोरी आइसोलेशन के बारे में अधिक जानकारी के लिए Wikipedia पर देखें

![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Indonesian

Indonesian ![]() Italian

Italian