Vidar मैलवेयर स्टीलर्स को समर्थित है – वह विशिष्ट प्रकार का दुर्भाग्यपूर्ण सॉफ्टवेयर है जो निश्चित डेटा प्रकार की चोरी करने का उद्देश्य रखता है। यह एक स्वतंत्र मैलवेयर के रूप में और विभिन्न अन्य वायरसों के साथ संवर्धित रूप में वितरित हो सकता है। उदाहरण के लिए, यह अक्सर डिजेवू रैंसोमवेयर के साथ साथ आता है, जो अपराधियों को व्यक्तिगत डेटा अतिरिक्त रूप से एकत्र करने की अनुमति देता है। आइए विदार स्टीलर विश्लेषण करें और देखें कि यह कितना खतरनाक है।

विदर चोर क्या है?

Vidar Stealer एक घातक एप्लिकेशन है जो 2018 के आसपास अपने पूर्वज, Arkei Stealer से फोर्क हुआ। किसी भी स्टीलर की मुख्य विशेषता उनकी क्षमता होती है कि वे छलकावपूर्वक सिस्टम में घुस जाएँ और पूर्व-निर्धारित प्रकार के डेटा को पकड़ें। जो स्पाईवेयर से भिन्न होता है – जो अक्सर उस सूचना को ले लेता है जिसमें कोई वास्तविक मूल्य नहीं होता। स्टीलर्स साइबर अटैकों में अक्सर एक अतिरिक्त मैलवेयर के रूप में होते हैं, जो मुख्य पेलोड को पूर्ति करने वाला मैलवेयर पूरक का काम करता है।

Vidar संस्करण एक खतरनाक एप्लिकेशन है जो अपने पूर्वज, अर्केई स्टीलर, से फोर्क किया गया था। किसी भी स्टीलर की मुख्य विशेषता उनकी क्षमता होती है कि वे स्थिरता से सिस्टम में घुस जाते हैं और पूर्व निर्धारित प्रकार के डेटा को चुरा लेते हैं। यह स्टीलर से स्पाईवेयर से भिन्न होता है – अंतिम आमतौर पर उस सभी जानकारी को लेता है, जिसे वह प्राप्त कर सकता है, भले ही उस जानकारी में कोई वास्तविक मूल्य न हो। स्टीलर साइबर हमलों में अक्सर एक अतिरिक्त मैलवेयर के रूप में काम करते हैं, जो मुख्य पेलोड को पूरा करता है।

विदार का उद्देश्य बैंकिंग और क्रिप्टो वॉलेट जानकारी, लॉगिन क्रेडेंशियल, आईपी पते और ब्राउज़िंग इतिहास चुराना है। यह च्रोम, ऑपेरा, क्रोमियम आधारित ब्राउज़र और फायरफॉक्स में कुशलता से अधिकृत हो सकता है। यह काफी विस्तृत है, क्योंकि यदि सिस्टम में बै

विदर मैलवेयर तकनीकी विश्लेषण

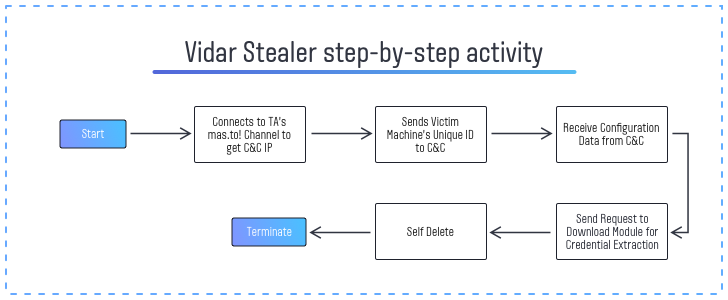

उन लक्ष्यों को प्राप्त करने के बाद जब विडार स्टीलर निश्चित रूप से सिस्टम में इंजेक्ट होता है और लॉन्च होता है, तो यह सोशल नेटवर्क मास्टोडॉन में में जुड़ने का प्रयास करता है। यह नेटवर्क गुमनाम संचार के लिए जगह बनाने का दावा करता है, और कम से कम अन्य सोशल नेटवर्कों से कम मॉडरेटेड है। स्टीलर hxxps://mas.to/@oleg98 चैनल तक पहुंचने की कोशिश करता है ताकि एक कमांड एंड कंट्रोल सर्वर (सीएंडसी) का आईपी पता हासिल किया जा सके। इसके अलावा, यह प्रत्येक संक्रमित मशीन के लिए एक अद्वितीय आईडी नियत करता है और इसे कमांड सेंटर को घोषित करता है।

जब C&C से कनेक्शन स्थापित होता है, मैलवेयर कॉन्फ़िगरेशन डेटा प्राप्त करता है। यह जानकारी प्रारंभिक मैलवेयर को चलाने में मदद करने के लिए प्रयुक्त होती है। ये हैं Devil.exe (यानि, Vidar के executive file), taskkill.exe और timeout.exe। यह दिखता है कि conhost.exe बड़े संख्या में उपयोग किए जाने वाले Windows कंसोल उपयोगिता के लिए बुलाया जाता है। Taskkill.exe प्रक्रिया वह प्रक्रियाएं निष्क्रिय करने के लिए जिम्मेदार हो सकती हैं जो मैलवेयर कार्यक्षमता को बिगाड़ सकती हैं। Timeout.exe प्रक्रिया मैलवेयर निष्क्रियता को रोकती है और समय सीमा के बाद उसे डिवाइस से हटाती है। सभी यंत्रणाएं और Vidar इस C++ पर लिखे गए हैं।

विदार स्टीलर अधिकतम कार्य शुरू करते समय ले जाता है, हालांकि, उसकी पासवर्ड चोरी की क्षमता अलग मॉड्यूल के रूप में जाती है। यह C&C से अनुरोध करता है कि जब विन्यास डेटा प्राप्त होता है और प्रक्रियाएं रोल आउट होती हैं, तो उसे भेजें। संभवतः, इस परिवर्तन का उद्देश्य यह है कि मैलवेयर को ज्यादा छिपकर रखा जाए, जब तक सुरक्षा तंत्र निष्क्रिय नहीं हो जाता। पासवर्ड चोरी मॉड्यूल ह्यूरिस्टिक मेकेनिज़्म के माध्यम से काफी आसानी से पता लगाया जा सकता है, इसलिए इसके आगमन को देर करना बेहतर है। प्रमाण पत्रों का उपयोग पासवर्ड निकालने के लिए निम्नलिखित होते हैं:

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

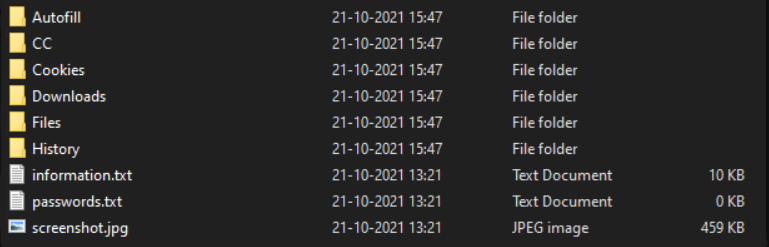

अपनी गतिविधि के दौरान, यह स्टीलर चुराई गई फ़ाइलों के डंप बनाता है, जो निकालने की प्रक्रिया का इंतजार कर रहे होते हैं। वे सी:\प्रोग्राम डेटा निर्देशिका के अस्थायी फोल्डर में संग्रहीत होते हैं। ये डंप पाठ फ़ाइलों या बहुत कम zip अभिलेखों के रूप में संग्रहीत होते हैं। जब प्रक्रिया समाप्त होती है, तो ये फाइलें एक यादृच्छिक नाम वाली एक बड़ी zip फ़ाइल में संकलित की जाती हैं और ऐसे ही एक फॉर्म में एक कमांड और कंट्रोल सर्वर पर भेजी जाती हैं। फिर भी, उस अभिलेख का उपयोग नियंत्रित करने के लिए कोई भी एन्क्रिप्शन या पासवर्ड नहीं लगाया जाता है। इसलिए, एक बार जब आप इसे अधिकृत करते हैं या अपने PC पर एक भेजने योग्य अनपेक्षित फ़ाइल मिलती है, तो आप जांच सकते हैं विदार स्टीलर ने आपके PC के बारे में क्या चुराया है।

विडार चोरी करने वाले द्वारा एकत्र किए गए डेटा का संग्रह

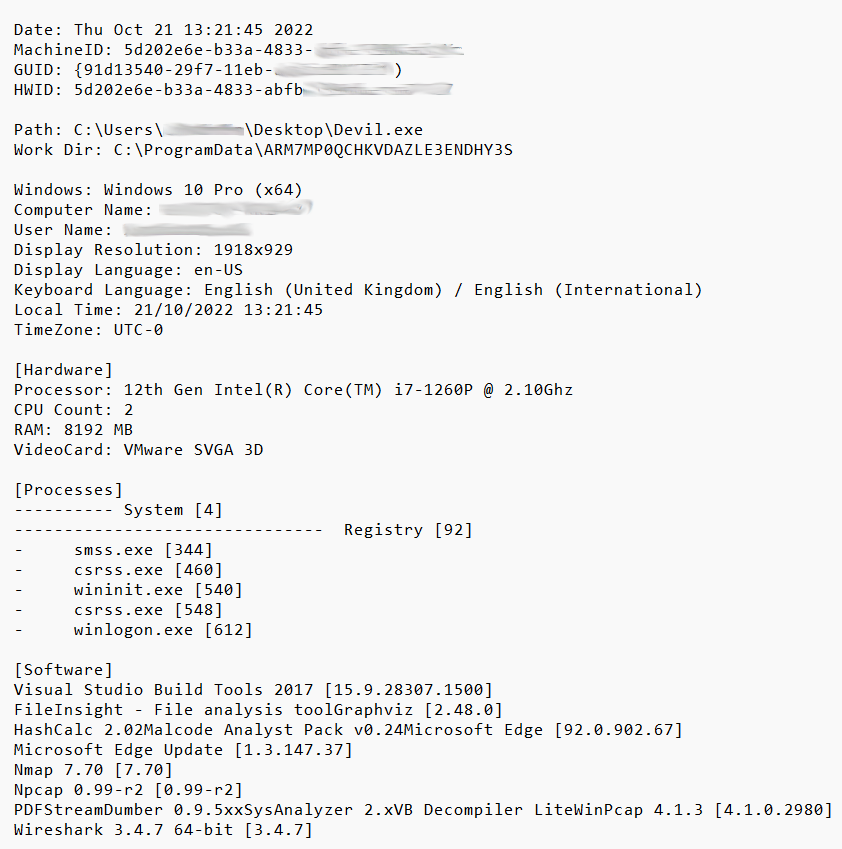

Vidar वास्तव में कुछ सिस्टम सूचना भी एकत्रित करता है। विशेष रूप से, मैलवेयर उस पथ को रिकॉर्ड करता है जहां इसे स्थापित किया गया है, ऑपरेशन की तारीख और समय, हार्डवेयर सूचना और स्थापित सॉफ्टवेयर की सूची। आखिरी बात, यह समझने के लिए शायद जरूरी होता है कि कंप्यूटर वास्तव में एक था या फिर यह वर्चुअल मशीन थी जिसे वायरस का विश्लेषण करने के लिए उपयोग किया गया था। VMs हमेशा लॉग में विशिष्ट निशान छोड़ते हैं और उनसे आउटपुट डेटा शायद चोरों के लिए बेकार हो।

विडार द्वारा पकड़ी गई सिस्टम जानकारी

विडार चोर आईओसी

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | विडार चोरी करने वाली फाइलें |

| Connection | @[email protected] | Mastodon सोशल नेटवर्क में बॉट जो C&C IP को वापस भेजता है |

| C&C address | hxxp[:]//65.100.80[.]190 | उपरोक्त बॉट से प्राप्त आईपी-पता |

विडार वेरिएंट जंगली में व्यापक है

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

विदर्भ चोरी करने वाला फैल रहा है

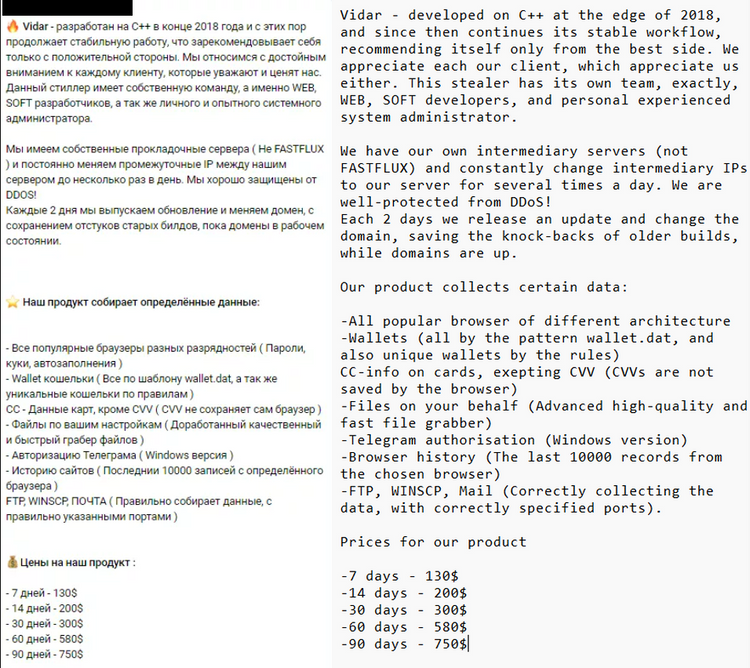

जब इसके पीछे जाते हैं तो, विक्टिम कंप्यूटर में जाने के तरीकों से पहले, Vidar के माध्यम से बिक्री होने वाले चैनलों को जांचना लायक है। सामान्य डार्कनेट मार्केट और हैकर फोरम के अलावा, Vidar डेवलपर टेलीग्राम के माध्यम से अपने सॉफ्टवेयर की पेशकश करते हैं। यह मैसेंजर पिछले साल से अलग-अलग क्रूक्स के लिए ध्यान का केंद्र बन गया है, क्योंकि यह अपने सहपाठियों से अधिक गुमनामता का वादा करता है। फिर भी, इस टेलीग्राम चैनल से खरीदारी करने के बाद कोई भी नहीं गारंटी कर सकता कि आप कुछ प्राप्त करेंगे।

टेलीग्राम ग्रुप में विदर स्टीलर को खरीदने का ऑफर

जब विदार स्वतंत्र मैलवेयर के रूप में वितरित होता है, तो इसके प्रसार चैनल अन्य स्टीलर मैलवेयर से काफी मिलते-जुलते हैं। सबसे सामान्य तरीका ईमेल स्पैमिंग है – ऐसे संदेश जो एक वास्तविक कंपनी की नकल करते हैं, लेकिन जानलेवा तत्वों को सम्मिलित करते हैं। विदार स्टीलर के मामले में, उन संदेशों में एक एमएस ऑफिस फ़ाइल संलग्न होती है। एक बार संलग्नक खोला जाता है, उपयोगकर्ता को मैक्रो क्रियान्वयन सक्षम करने का प्रस्ताव दिखाई देगा – और यह क्रिया मैलवेयर वितरण को ट्रिगर करती है।

शायद ही कभी, विडार विभिन्न संचार प्लेटफॉर्म पर संदेशों के माध्यम से, फैलता है जैसे Facebook, Discord या WhatsApp। इस दृष्टिकोण के लिए प्राप्तकर्ता का विश्वास प्राप्त करने की आवश्यकता होती है, अन्यथा दक्षता ईमेल स्पैम के समान ही होगी। संदेशों की कम मात्रा और घोटालों के खिलाफ अधिक जटिल सुरक्षा के संयोजन के साथ, जो इन तरीकों को कम प्रभावी बनाते हैं।

विदार स्टीलर के स्वतंत्र फैलाव से अलग इसके बहुत से मामले हैं जब यह मैलवेयर बंडल का हिस्सा के रूप में फैलाया गया था, STOP / Djvu रैंसमवेयर के साथ एक साथ। पिछले कुछ महीनों से, इस रैंसमवेयर के साथ आता है और दलालों को अतिरिक्त आय के स्रोतों से आपूर्ति करता है। जैसा कि वे डबल अगवानी लागू नहीं करते हैं, इसलिए उन डेटा का विक्रय हो सकता है – डार्कनेट में काफी खरीदार होते हैं जो इसे ख़रीदना चाहेंगे। उस मामले में, विदार स्टीलर एक स्थानांतरण आज़ोरलुट स्पाईवेयर के लिए एक प्रतिस्थापन बन गया – दूसरे उपकरण जो नकली लोगों को कुछ व्यक्तिगत डेटा चुरा लेने के लिए उपयोग किए जाते हैं। Djvu रैंसमवेयर के साथ संयुक्तता विदार संक्रमण की कुल संख्या में एक बड़ा हिस्सा लेता है।

STOP/Djvu रैंसमवेयर क्या है?

STOP/Djvu रैंसमवेयर एक उसी नाम के साइबर अपराधी समूह का उत्पाद है। यह रैंसमवेयर-एक-सेवा के रूप में पेशकश किया जाता है, और व्यक्तियों पर हमला करता है। 2019 के आसपास आने के बाद, यह जल्द ही एक नेता बन गया, 2020 में व्यक्तिगत उपयोगकर्ताओं पर हुए सभी रैंसमवेयर हमलों का 75% से भी अधिक हिस्सा ले लिया। ऐसी सफलता कुशल सहयोगियों, व्यापक लक्ष्यित प्रचार अभियानों और अच्छी सॉफ्टवेयर के परिणाम से हुई है। इसे एक अद्वितीय रीपैकिंग तंत्र के लिए फेमस है जो फाइल खंडों को इतना बदल देता है कि सिग्नेचर आधारित तंत्र से इसे पहचानना असंभव हो जाता है। आजकल, इसे नई वितरण विधियों का खोज करने में परेशानी हो रही है, खासकर उन विधियों को जो पहले जितनी उच्च संक्रमण दर प्रदान कर सकते थे।

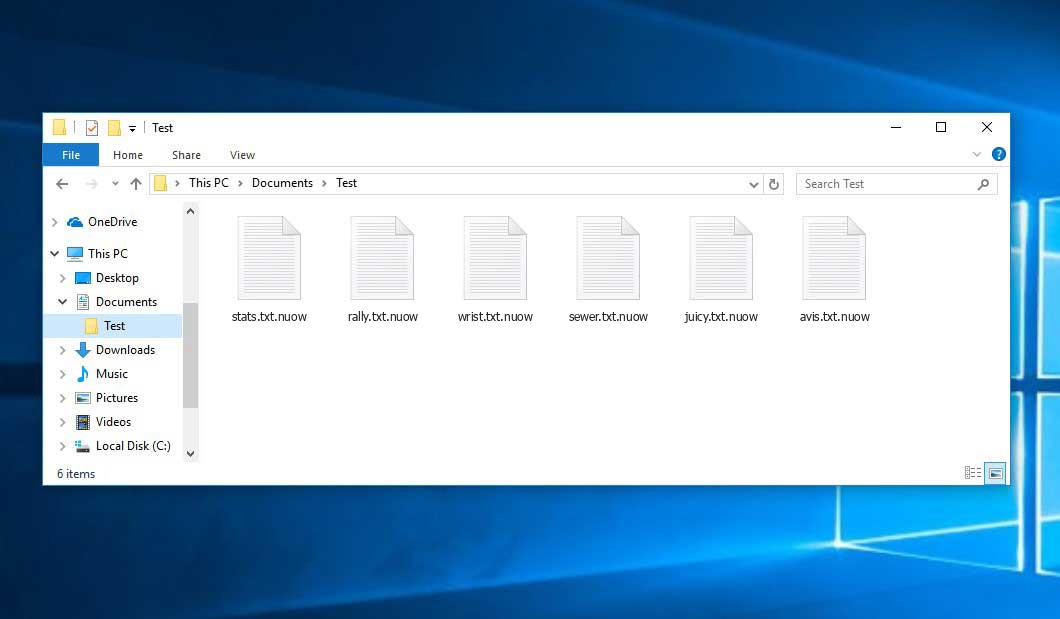

Djvu रैंसमवेयर (NUOW संस्करण) द्वारा एन्क्रिप्ट की गई फ़ाइलें

चोरी करने वाले मैलवेयर से खुद को कैसे बचाएं?

स्टीलर्स, स्पाईवेयर की तरह, इन्फेक्टेड सिस्टम के भीतर अपनी छिपकली शक्तियों पर भरोसा करते हैं। जब वे एकांत में कार्रवाई करते हैं तो वे सिस्टम वर्कफ्लो को बहुत कम अस्थिर करते हैं। इसलिए, इसे अपने सिस्टम में प्रवेश के न्यूनतम अवसर देना बेहतर होता है। चलो इस पर ध्यान केंद्रित करते हैं और देखते हैं कि यह मैलवेयर से कैसे बचाया जा सकता है।

कभी भी ईमेल अनुलग्नक पर भरोसा न करें। जैसा कि मैंने ऊपर वर्णित किया है, विडार स्टीलर की विस्तार की बहुतायत केवल ईमेल स्पैम से संबंधित होती है। इसके सामग्री के साथ इंटरैक्ट करना, चाहे यह तीसरे पक्ष की वेबसाइट के लिए एक लिंक हो या एक अनुलग्नक फ़ाइल हो, एक बुरा विचार है। भाग्य से, वे बहुत ही आसानी से पहचने जा सकते हैं – भेजने वाले के पते और अप्रत्याशित सामग्री वाले अजीब टेक्स्ट द्वारा। इन दो संकेतों की जांच आपको घोटाला ईमेल के बहुतायत को उखाड़ने में मदद करेगी।

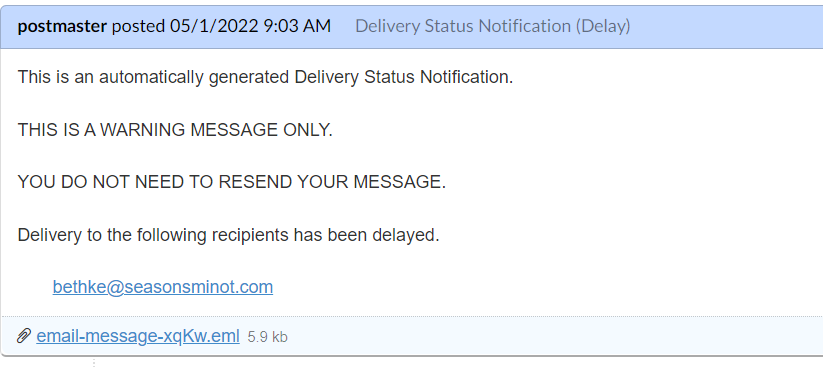

चारा ईमेल का विशिष्ट उदाहरण। अटैच की गई फ़ाइल में मैलवेयर है

अवैध खंडवा सामग्री से बचें। यह ज्यादातर Djvu रैंसमवेयर से संबंधित होता है, जो अक्सर Vidar स्टीलर के साथ आता है। ज्यादातर साइट जो आपको अवैध गेम या फिल्में पेश करती हैं, आपको यह दावा करेंगी कि वे मैलवेयर मुक्त हैं। केवल कुछ ही ऐसे मामले साफ होते हैं, हालांकि उनमें से सभी रैंसमवेयर नहीं होते हैं। फिर भी, अपने कंप्यूटर पर मैलवेयर पाने और कॉपीराइट कानून का उल्लंघन करने के लिए युद्ध करना कोई भी सुखद नहीं है।

उच्च गुणवत्ता वाले एंटी-मैलवेयर सॉफ्टवेयर का उपयोग करें। आखिरी विकल्प के रूप में, आपके पास एक अच्छी सुरक्षा समाधान होना चाहिए जो आपके कंप्यूटर पर किसी भी मैलवेयर को पकड़ने और हटाने में सक्षम होगा। GridinSoft Anti-Malware इस उद्देश्य के लिए सबसे अच्छा होगा, क्योंकि इसमें 3 तत्वों से बना एक पूर्ण पहचान तंत्र होता है। इसके अतिरिक्त, यह बहुत हल्का है – जब यह पृष्ठभूमि में चलता है, तो आप अपने सिस्टम पर कोई भार नहीं महसूस करेंगे। 6 दिन के मुफ्त परीक्षण के भीतर, आप उस फीचर का परीक्षण कर सकेंगे जो यह प्रदान करता है।

User Review

( votes) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Indonesian

Indonesian ![]() Italian

Italian