RedLine Stealer एक दुर्भावनापूर्ण प्रोग्राम है जिसका उद्देश्य संक्रमित सिस्टम से विभिन्न व्यक्तिगत जानकारी को हड़पना है। इसे स्टैंड-अलोन मैलवेयर के साथ-साथ कुछ अन्य दुर्भावनापूर्ण ऐप्स के साथ भी फैलाया जा सकता है। यह मैलवेयर बैंकिंग चुराने वाले का एक उदाहरण है। हालाँकि, यह विभिन्न अन्य श्रेणियों की जानकारी लेने के लिए विभिन्न ब्राउज़रों में भी खुदाई कर सकता है।

चोरी करने वाला मालवेयर क्या है?

स्टीलर एक मैलवेयर प्रकार है जो संक्रमित मशीन से कुछ विशिष्ट डेटा प्रकारों को हथियाने का लक्ष्य रखता है। मैलवेयर का यह वर्ग कभी-कभी स्पाइवेयर से भ्रमित हो जाता है, हालांकि, बाद वाला वह सब कुछ ले लेता है जो वह ले सकता है प्रणाली। इस बीच, कुछ चोरी करने वाले विशिष्ट फाइलों या एक निश्चित प्रारूप की फाइलों की भी खोज कर सकते हैं – उदाहरण के लिए, ऑटोकैड ब्लूप्रिंट या माया प्रोजेक्ट। यह उन्हें अधिक प्रभावी बनाता है, हालांकि, सफल होने के लिए उन्हें अधिक कौशल और नियंत्रण की आवश्यकता होती है।

चोरी करने वाले यथासंभव गुप्त रहने की कोशिश कर रहे हैं क्योंकि उनकी दक्षता बहुत हद तक उस समय पर निर्भर करती है जब वे बिना पता लगाए सिस्टम में बने रहते हैं। ज़रूर, कुछ नमूने अपने मूल संचालन करते हैं और फिर आत्म-विनाश करते हैं। लेकिन कुछ ऐसे भी हैं जो तब तक चलते रहते हैं जब तक कि उनका पता नहीं चल जाता है या कोई आत्म-विनाश आदेश नहीं है सी एंड सी सर्वर से।

रेडलाइन स्टीलर कार्यक्षमता

RedLine स्टीलर आम तौर पर बैंकिंग चोरी करने वाले की तरह काम करता है, क्योंकि इसका प्राथमिक लक्ष्य वेब ब्राउज़र में सहेजी गई बैंकिंग क्रेडेंशियल्स हैं। इस आवश्यकता को पूरा करने के लिए, RedLine में किसी भी ब्राउज़र – क्रोमियम, गेको-आधारित और अन्य दोनों में गहराई तक जाने की क्षमता है। लेकिन यह बैंकिंग डेटा के अलावा ब्राउजर में रखी कुकीज और पासवर्ड को भी हड़प लेता है। फिर भी, बहुत से लोकप्रिय ब्राउज़र बाद वाले को सादे पाठ के रूप में नहीं रखते हैं, इसलिए यह वैकल्पिक ऐप्स के उपयोगकर्ताओं पर हमला करने के बारे में अधिक है।

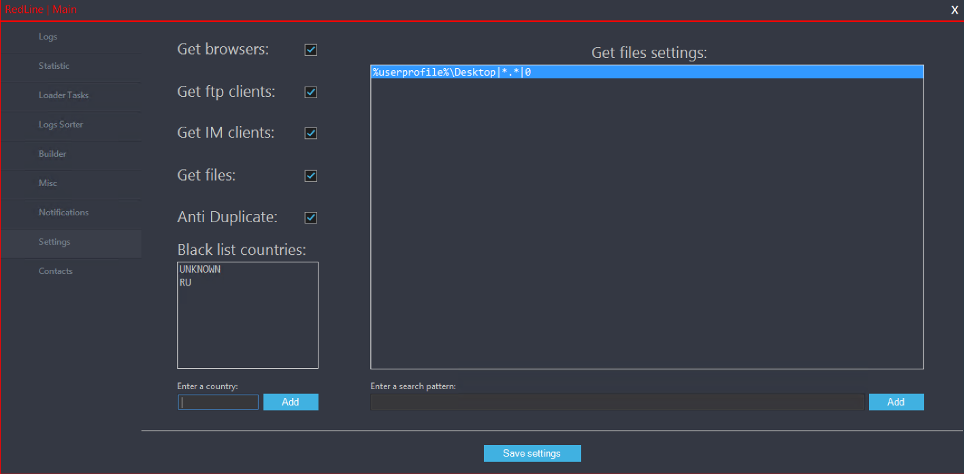

रेडलाइन स्टीलर का प्रशासनिक पैनल

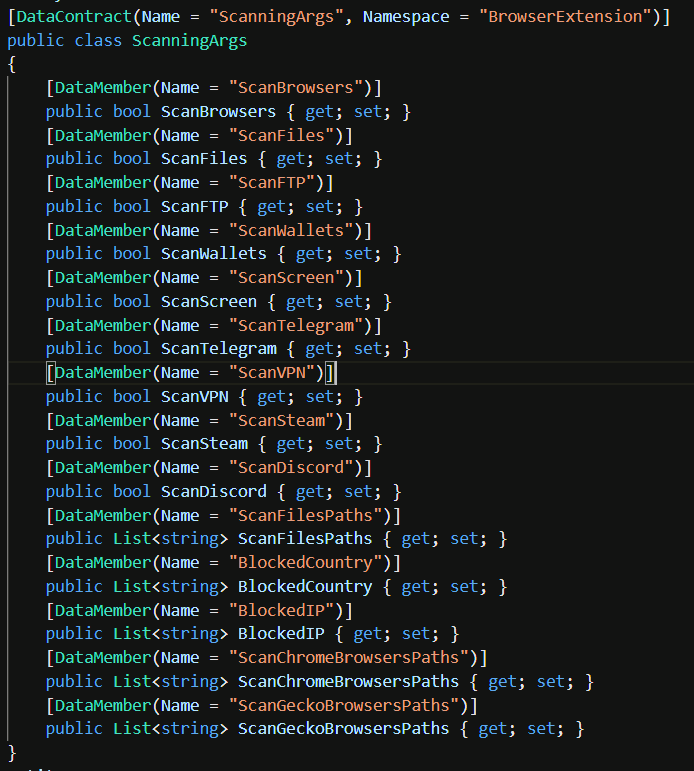

हालाँकि, वेब ब्राउज़र उस चोरी करने वाले के लिए सूचना का एकमात्र स्रोत नहीं हैं। उनके साथ, RedLine मैलवेयर डिवाइस को विभिन्न ऐप्स के लिए स्कैन करता है, जैसे टेलीग्राम, डिस्कॉर्ड और स्टीम। इसका उद्देश्य FTP/SCP और VPN कनेक्शन के लिए क्रेडेंशियल हासिल करना भी है। इसका कोड, रिवर्स इंजीनियरिंग द्वारा पुनर्प्राप्त किया गया, क्रिप्टो वॉलेट के लिए स्कैन करने और फिर उनकी जानकारी चोरी करने की क्षमता भी दिखाता है।

एक प्रक्रिया के अंत में, RedLine सिस्टम के बारे में विस्तृत जानकारी एकत्र करता है – OS संस्करण, स्थापित हार्डवेयर, सॉफ़्टवेयर की सूची, IP पता, इत्यादि। उसके बाद, एकत्रित जानकारी का पूरा पैक स्कैनरिजल्ट फोल्डर में जमा हो जाता है। उत्तरार्द्ध उसी निर्देशिका में चोरी करने वाले कार्यकारी फ़ाइल के साथ बनाया गया है।

रेडलाइन टेक विश्लेषण

लक्ष्य मशीन तक पहुँचने के बाद, RedLine मैलवेयर एक एकल प्रक्रिया – Trick.exe, और एक कंसोल विंडो का एक उदाहरण लॉन्च करता है। इसके तुरंत बाद, यह newlife957[.]duckdns[.]org[:]7225 के पते पर कमांड और कंट्रोल सर्वर के साथ एक कनेक्शन स्थापित करता है। यह ध्यान देने योग्य है कि प्रारंभिक कोड में काफी वैध कार्य होते हैं – संभवतः एक वास्तविक कार्यक्रम से लिया गया। प्रारंभिक कोड में कार्यक्षमता के माध्यम से दुर्भावनापूर्ण सामग्री गतिशील रूप से डाउनलोड हो रही है। प्रारंभिक पहुंच के बाद सिस्टम के अंदर एंटी-मैलवेयर समाधानों को अक्षम करने के लिए कुछ समय जीतने के लिए इस तरह की चाल का उपयोग किया जाता है।

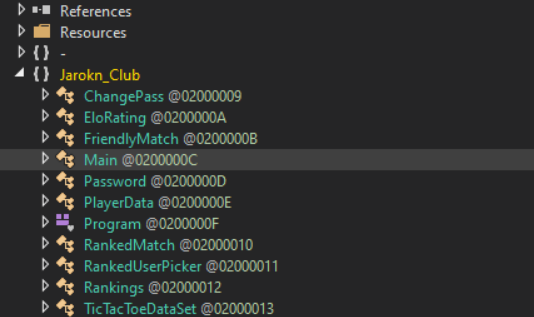

RedLine कोड में TicTacToe संदर्भ

जब दुर्भावनापूर्ण पेलोड स्थापित होता है, तो मैलवेयर सबसे पहले पीसी के आईपी पते की जांच करता है। यह उस उद्देश्य के लिए api[.]ip[.]sb साइट का उपयोग करता है। यदि इसकी आंतरिक ब्लैकलिस्ट के साथ कोई विरोध नहीं है – देश और IP पते जिन्हें लॉन्च करने की अनुमति नहीं है – मैलवेयर आगे के संचालन के लिए आगे बढ़ता है। RedLine कॉन्फ़िगरेशन के बाद प्राप्त होने वाली सूची का पालन करते हुए, चरण दर चरण पर्यावरण को स्कैन करना शुरू करता है।

संक्रमित पीसी पर चोरी करने वाले तत्वों के लिए स्कैनिंग का क्रम

फिर, यह एक लॉग फ़ाइल बनाता है जिसमें हमला किए गए सिस्टम से निकाली गई जानकारी शामिल होती है। डेटा निकालने के चरण में मैलवेयर सुविधाएँ डेटा एन्क्रिप्शन के रूप में सभी विवरण देखना संभव नहीं है। हालाँकि, डेटा प्रकार स्पष्ट रूप से दिखाई दे रहे हैं, इसलिए आप उम्मीद कर सकते हैं कि यह मैलवेयर बदमाशों के साथ क्या साझा करता है।

रेडलाइन स्टीलर द्वारा एकत्रित डेटा प्रकार

| समारोह का नाम | विवरण |

|---|---|

| ScannedBrowser | ब्राउज़र का नाम, उपयोगकर्ता प्रोफ़ाइल, लॉगिन क्रेडेंशियल और कुकीज़ |

| FtpConnections | लक्ष्य मशीन पर मौजूद एफ़टीपी कनेक्शन के बारे में विवरण |

| GameChatFiles | किसी गेम से संबंधित इन-गेम चैट की फ़ाइलें मिलीं |

| GameLauncherFiles | इंस्टॉल किए गए गेम लॉन्चर की सूची |

| InstalledBrowsers | स्थापित ब्राउज़रों की सूची |

| MessageClientFiles | लक्ष्य मशीन पर स्थित मैसेजिंग क्लाइंट की फ़ाइलें |

| City | शहर का पता लगाया |

| Country | देश का पता लगाया |

| File Location | वह पथ जहाँ मैलवेयर .exe फ़ाइल निष्पादित की जाती है |

| Hardware | स्थापित हार्डवेयर के बारे में जानकारी |

| IPv4 | पीड़ित पीसी का सार्वजनिक IPv4 IP पता |

| Language | ओएस भाषा |

| ScannedFiles | सिस्टम में संभावित रूप से मूल्यवान फ़ाइलें मिलीं |

| ScreenSize | लक्ष्य प्रणाली का स्क्रीन रिज़ॉल्यूशन |

| समारोह का नाम | विवरण |

|---|---|

| ScannedWallets | सिस्टम में पाए गए बटुए के बारे में जानकारी |

| SecurityUtils | सभी खोजे गए एंटीवायरस प्रोग्रामों की सूची और स्थिति |

| AvailableLanguages | लक्ष्य पीसी पर OS संस्करण द्वारा समर्थित भाषाएँ |

| MachineName | लक्ष्य मशीन का नाम |

| Monitor | निष्पादन के समय स्क्रीन का स्क्रीनशॉट |

| OSVersion | ऑपरेटिंग सिस्टम संस्करण के बारे में जानकारी |

| Nord | नॉर्डवीपीएन के लिए साख |

| Open | OpenVPN के लिए साख |

| Processes | सिस्टम में चल रही प्रक्रियाओं की सूची |

| SeenBefore | जाँच करें कि क्या रिपोर्ट किसी नए शिकार या उस व्यक्ति के बारे में है जिस पर पहले हमला किया गया था |

| TimeZone | आक्रमण किए गए कंप्यूटर का समय क्षेत्र |

| ZipCode | पीड़ित का ज़िप कोड |

| Softwares | हमले के पीसी पर स्थापित कार्यक्रमों की सूची |

| SystemHardwares | पीसी कॉन्फ़िगरेशन के बारे में विवरण |

विभिन्न शोधों से पता चलता है कि रेडलाइन उन ब्राउज़रों के साथ पूरी तरह से संगत नहीं है जिन पर यह हमला करता है। Chrome, Opera, Chromium और Chromodo ब्राउज़र में सबसे अधिक प्रभावशीलता देखी गई है। क्रोमियम के अलावा अन्य इंजनों पर आधारित ऐप्स में एक चीनी WebKit-आधारित 360Browser है। गेको इंजन पर वेब ब्राउज़र – फ़ायरफ़ॉक्स, वाटरफॉक्स और आगे – भी असुरक्षित हैं, लेकिन चोरी करने वाले को कभी-कभी उनसे डेटा निकालने में समस्या होती है।

RedLine मैलवेयर सिस्टम में लंबे समय तक रहने की ओर उन्मुख करता है. एक बार चोर के पास कोई डेटा नहीं रहने पर बहुत सारे चोरी करने वालों के पास सेल्फ-रिमूवल फंक्शनलिटी होती है। इस बीच, यह चोरी करने वाला स्पाइवेयर-शैली तंत्र प्रदान करता है: एक ऑपरेटर इसे खुद को नष्ट करने का आदेश दे सकता है, लेकिन अंदर कोई टाइमर नहीं है।

रेडलाइन चोर आईओसी

| सूचक | प्रकार | विवरण |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | हैश | SHA-256 हैश – भेष बदलना (ज्ञात नहीं) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | हैश | मैलवेयर भाग का SHA-256 हैश |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | हैश | मैलवेयर भाग का SHA-256 हैश |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | हैश | मैलवेयर भाग का SHA-256 हैश |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | हैश | सिस्टम जानकारी धरनेवाला का SHA-256 हैश |

जंगली में व्यापक रेडलाइन वेरिएंट का पता चला

रेडलाइन चोर वितरण

जैसा कि मैंने पहले उल्लेख किया है, रेडलाइन स्टीलर अन्य वायरस के साथ एक अकेले मैलवेयर के साथ-साथ एक बंडल में आ सकता है। इसकी गतिविधि पिछली बार तेजी से बढ़ी, क्योंकि यह बदमाशों के लिए सुविधाजनक है और सतही वेब में भी इसे आसानी से खरीदा जा सकता है। उदाहरण के लिए, इसके डेवलपर्स के पास टेलीग्राम मेसेंजर में एक समूह है, जहां विभिन्न सदस्यता प्रकारों के तहत यह मैलवेयर पेश किया जाता है। चोरी करने वाले के पास उत्कृष्ट कार्यक्षमता है, इसलिए ये ऑफ़र कभी भी पुराने नहीं होते हैं।

टेलीग्राम मैसेंजर में रेडलाइन मार्केटिंग बॉट

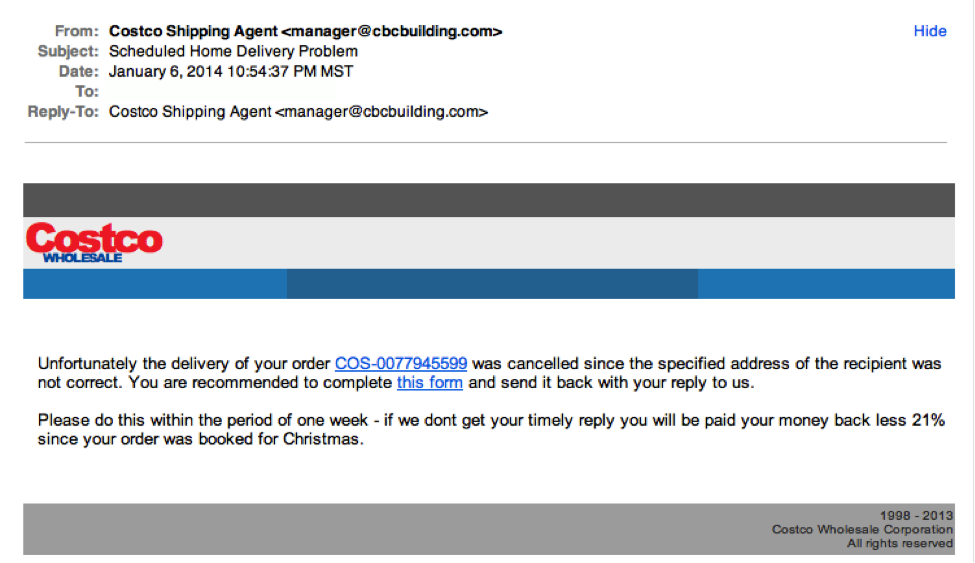

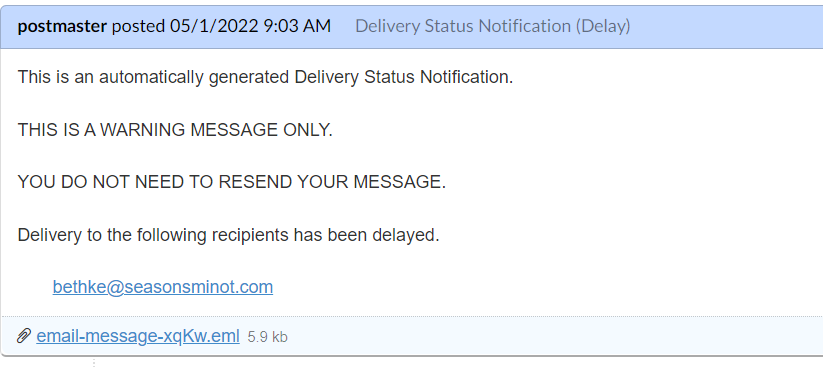

स्टैंड-अलोन रूप में, रेडलाइन स्टीलर आमतौर पर ईमेल फ़िशिंग के माध्यम से फैलता है। वैकल्पिक रूप से, इसे डिस्कॉर्ड, टेलीग्राम, स्टीम और क्रैक किए गए ऐप्स जैसे कुछ लोकप्रिय प्रोग्राम की इंस्टॉलेशन फ़ाइलों के रूप में छिपाया जा सकता है। एक विशिष्ट मामले में, RedLine एक ब्राउज़र एक्सटेंशन के रूप में दिखाई दिया, और इसका डाउनलोड लिंक YouTube वीडियो विवरण में एम्बेड किया गया था। हालाँकि, फ़िशिंग ईमेल संदेश मैलवेयर वितरण के सबसे शक्तिशाली और लोकप्रिय रूप बने हुए हैं – और RedLine Stealer कोई अपवाद नहीं है।

The example of a typical phishing email

जब अन्य मैलवेयर के साथ एक साथ फैलने की बात आती है, तो RedLine को अक्सर विभिन्न रैंसमवेयर नमूनों के साथ जोड़ा जाता है। हालांकि, इन-बंडल प्रसार का सबसे बड़ा हिस्सा RedLine Djvu रैनसमवेयर के साथ कंपाउंड के बाद है। वास्तव में, इस रैंसमवेयर में न केवल यह चोरी करने वाला बल्कि 2 अन्य मैलवेयर – स्मोकलोडर बैकडोर और Vidar स्टीलर भी शामिल हैं। ऐसा पैकेज मूल्यवान डेटा के हर टुकड़े को दूर कर सकता है और कंप्यूटर को अन्य मैलवेयर से भर सकता है। और रैंसमवेयर के बारे में मत भूलिए – यह चीज़ पहले से ही आपकी फाइलों को गड़बड़ कर देगी।

Djvu रैंसमवेयर क्या है?

STOP/Djvu रैंसमवेयर लंबे समय तक जीवित रहने वाले साइबर अपराधी समूह का एक उल्लेखनीय उदाहरण है, जो ज्यादातर व्यक्तियों को आतंकित करता है। रैनसमवेयर बाजार में उन्होंने तेजी से एक प्रमुख स्थान प्राप्त किया, एक निश्चित समय में कुल रैंसमवेयर सबमिशन में 75% से अधिक हिस्सेदारी तक पहुंच गए। इन दिनों इसने इतना बड़ा टेंपो खो दिया है लेकिन यह हमेशा की तरह खतरनाक बना हुआ है। नए पीड़ितों की संख्या में शेड की भरपाई के लिए उपयोगकर्ता डिवाइस में लाए जाने वाले अतिरिक्त मैलवेयर की आवश्यकता हो सकती है। इससे पहले, वे Azorult स्टीलर को तैनात कर रहे थे लेकिन फिर हमने पहले बताए गए मैलवेयर पर स्विच कर दिया।

कैसे सुरक्षित रहें?

फैलने के तरीके जानने से आपको इसे रोकने के लिए बहुत अच्छे निर्देश मिलते हैं। ईमेल स्पैम प्रतिकार के तरीके सुप्रसिद्ध हैं और संभावित दृष्टिकोणों की एक विशाल विविधता है। वही मैलवेयर एक वैध एप्लिकेशन के भेष में फैल रहा है। ऐसे तरीके जो अद्वितीय और सामयिक तरीके पेश करते हैं, उनसे बचना सबसे कठिन है, लेकिन यह अभी भी संभव है।

स्पैम ईमेल को वास्तविक संदेशों से आसानी से पहचाना जा सकता है। लगभग हर गड़बड़ संदेश वास्तविक कंपनी या आपके परिचित प्रेषक की नकल करने की कोशिश करता है। हालाँकि, यह प्रेषक के पते की नकल नहीं कर सकता है, साथ ही भविष्यवाणी कर सकता है कि क्या आप उस पत्र की प्रतीक्षा कर रहे हैं। वास्तव में, वे स्वीकार कर सकते हैं कि प्रारंभिक फ़िशिंग के माध्यम से आपको कौन से ईमेल प्राप्त हो सकते हैं, लेकिन यह स्थिति बहुत दुर्लभ है। इसलिए, एक अजीब पत्र देखने के लिए आपको इसके प्रेषक के असामान्य पते के साथ प्राप्त नहीं होना चाहिए, जिसका अर्थ है कोई आपको मूर्ख बनाने की कोशिश करता है। अगर जानकारी आपको ठोस लगती है, तो बेहतर होगा कि आप मैन्युअल रूप से चीजों की जांच करें।

चारा ईमेल का विशिष्ट उदाहरण। अटैच की गई फ़ाइल में मैलवेयर है

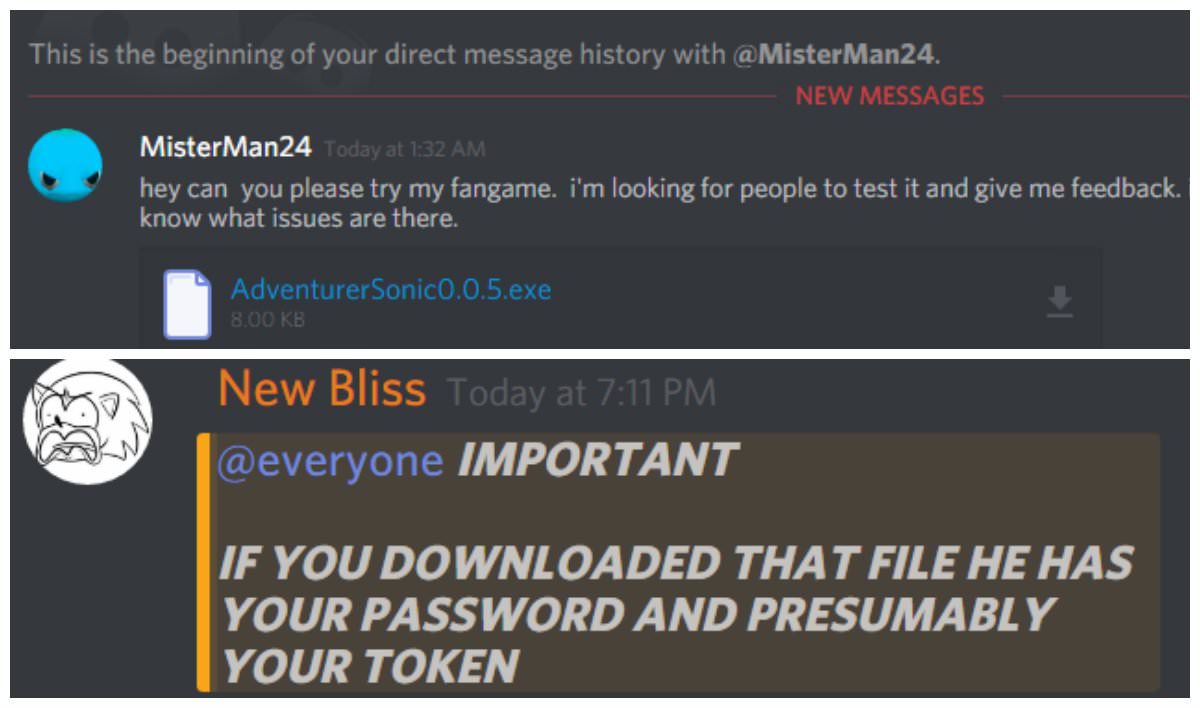

नकली ऐप इंस्टॉलर को आपके अधिक ध्यान देने की आवश्यकता नहीं है, लेकिन आपको नियमों का पालन करने की आवश्यकता है। उदाहरण के लिए, वे नकली सामान अक्सर ऑनलाइन समुदायों में फैले होते हैं, जैसे कि डिस्कॉर्ड या रेडिट। उनका उपयोग करना जोखिम भरा है, विशेष रूप से एक बार जब आप वही इंस्टॉलर आधिकारिक साइट से मुफ्त में प्राप्त कर सकते हैं। जब टूटे हुए कार्यक्रमों की बात आती है, तो आपको एक बात याद रखनी चाहिए – दुनिया में कुछ भी मुफ़्त नहीं है। भले ही दरार वैध दिखती है, और आप प्रेषक के बारे में निश्चित हैं, उस फ़ाइल को एंटी-मैलवेयर सॉफ़्टवेयर से जांचना बेहतर है। मैलवेयर जोड़कर ऐप क्रैकिंग का मुद्रीकरण करने का एक बड़ा प्रलोभन है – हैकर वैसे भी कानून तोड़ते हैं। एक अन्य समाधान सॉफ्टवेयर की वास्तविक प्रतियों का उपयोग करना है – विक्रेता की वेबसाइट से भुगतान और डाउनलोड किया गया।

डिस्कॉर्ड के माध्यम से फैलने वाले मैलवेयर का उदाहरण

मुश्किल तरीकों का अनुमान लगाना लगभग असंभव है और सक्रिय रूप से पता लगाएं। हालाँकि, फ़ाइलें और एक्सटेंशन अपने आप लॉन्च नहीं होंगे। एक बार जब आप ऐसी स्थिति देखते हैं जिसके बारे में आप निश्चित नहीं हैं, तो सबसे अच्छा निर्णय एक शक्तिशाली सुरक्षा समाधान के साथ पूर्ण स्कैन लॉन्च करना है। यदि एक आधुनिक स्कैनिंग सिस्टम से सुसज्जित है, तो यह निश्चित रूप से असामान्य गतिविधियों को खोज लेगा जो मानव आंखों को दिखाई नहीं दे रहे हैं।

User Review

( votes) ![]() English

English ![]() German

German ![]() Japanese

Japanese ![]() Spanish

Spanish ![]() Portuguese, Brazil

Portuguese, Brazil ![]() French

French ![]() Turkish

Turkish ![]() Chinese (Traditional)

Chinese (Traditional) ![]() Korean

Korean ![]() Indonesian

Indonesian ![]() Italian

Italian